- Статья

- Чтение занимает 13 мин

-

-

Относится к:

- Windows 10

- Windows 11

- Windows Server 2016 и более поздние версии

Защитник Windows управления приложениями (WDAC) может управлять тем, что выполняется в Windows 10 и Windows 11, задав политики, определяя, доверять ли драйверу или приложению. Политика включает правила политики, которые контролируют такие параметры, ** как режим аудита, и правила файлов (или уровни правил файлов), которые указывают, как идентифицированы и доверяются приложениям.

Правила политик управления приложениями в Защитнике Windows

Чтобы изменить параметры правил политики существующей политики WDAC XML, используйте Set-RuleOption. В следующих примерах покажите, как использовать этот кодлет для добавления и удаления параметра правила в существующей политике WDAC:

-

Чтобы убедиться, что umCI включен для политики WDAC, созданной с помощью параметра (режим пользователя), добавьте в существующую политику вариант правила 0, задав

-UserPEsследующую команду:Set-RuleOption -FilePath <Path to policy XML> -Option 0Политика, созданная без

-UserPEsэтого параметра, не имеет правил для кода режима пользователя. Если вы включаете UMCI (вариант 0) для такой политики, WDAC заблокировал все приложения и даже Windows код сеанса пользователя. В режиме аудита WDAC просто регистрировал событие, но при принудительном обеспечении весь код пользовательского режима будет заблокирован. Чтобы создать политику, включаемую исполняемые в режиме пользователя (приложения), запуститеNew-CIPolicyс помощью-UserPEsэтого параметра. -

Чтобы отключить UMCI в существующей политике WDAC, удалите правило 0 с помощью следующей команды:

Set-RuleOption -FilePath <Path to policy XML> -Option 0 -Delete

В политике WDAC можно задать несколько правил. В таблице 1 описывается каждый параметр правила и имеются ли у них дополнительные политики. Однако вариант 5 не реализован, так как он зарезервирован для будущей работы, а вариант 7 не поддерживается.

Примечание

Рекомендуется сначала использовать режим Enabled:Audit, так как он позволяет протестировать новые политики WDAC перед их выполнением. В режиме аудита приложение не блокируется, вместо этого политика регистрировала событие всякий раз, когда приложение за пределами политики было запущено. Чтобы разрешить эти приложения, можно захватить сведения о политике из журнала событий, а затем объединить эти сведения в существующую политику. При удалении режима Enabled:Audit политика выполняется в принудительном режиме.

Таблица 1: Политика управления приложениями в Защитнике Windows: параметры правил политик

| Правило | Описание | Допустимый дополнительный параметр |

|---|---|---|

| 0 Enabled:UMCI (0 включено:UMCI) | Политики WDAC предполагают ограниченное использование двоичных файлов в режиме ядра и пользовательском режиме. По умолчанию ограничено использование только двоичных файлов в режиме ядра. Если это правило активно, выполняется проверка исполняемых файлов и скриптов в пользовательском режиме. | Нет |

| 1 Enabled:Boot Menu Protection (1 включено: защита меню загрузки) | Этот параметр в данный момент не поддерживается. | Нет |

| 2 Required:WHQL (2 Требуется:WHQL) | По умолчанию устаревшие драйверы, не подписанные лабораториями WHQL, можно запускать. Если это правило активно, каждый выполняемый драйвер должен иметь подпись WHQL; поддержка устаревших драйверов прекращается. Драйверы ядра, Windows 10 должны быть сертифицированы WHQL. | Нет |

| 3 Enabled:Audit Mode (Default) (3 Включено: режим аудита (по умолчанию)) | Предписывает WDAC входить в журнал сведений о приложениях, сеяных и скриптах, которые были бы заблокированы, если бы политика была применена. С помощью этого параметра можно определить потенциальное влияние политики WDAC и использовать события аудита для уточнения политики перед исполнением. Чтобы применить политику WDAC, удалите этот параметр. | Нет |

| 4 Disabled:Flight Signing (4 отключено: подпись тестовых пакетов) | Если правило активно, политики WDAC не будут доверять двоичным файлам с подписью flightroot. Этот параметр будет использоваться организациями, которые хотят запускать только выпущенные binaries, а не Windows сборки. | Нет |

| 5 Enabled: Inherit Default Policy (5 включено: наследовать политику по умолчанию) | Этот параметр зарезервирован для использования в будущем и в настоящее время не имеет эффекта. | Да |

| 6 Enabled:Unsigned System Integrity Policy (Default) (6 включено: неподписанная политика целостности системы (по умолчанию)) | Позволяет политике оставаться неподписанной. При удалении этого параметра политика должна быть подписана. Сертификаты, доверенные для будущих обновлений политики, должны быть определены в разделе UpdatePolicySigners. | Да |

| 7 Allowed:Debug Policy Augmented (7 разрешено: расширенная политика отладки) | Этот параметр в данный момент не поддерживается. | Да |

| 8 Required:EV Signers (8 требуется: подписанты EV) | Это правило требует, чтобы драйверы были подписаны WHQL и были отправлены партнером с сертификатом расширенной проверки (EV). Все Windows 10 и Windows 11 драйверов будут соответствовать этому требованию. | Нет |

| 9 Enabled:Advanced Boot Options Menu (9 включено: меню расширенных параметров загрузки) | Предзагрузочное меню F8 отключено по умолчанию для всех политик WDAC. В случае активации этого правила меню F8 будет отображаться физически присутствующим пользователям. | Нет |

| 10 Enabled:Boot Audit on Failure (10 включено: аудит при загрузке в случае сбоя) | Используется в том случае, если политика WDAC находится в режиме применения политик. В случае сбоя драйвера во время запуска политика WDAC будет переведена в режим аудита, чтобы можно было загрузить Windows. Администраторы могут проверить причину сбоя в журнале событий CodeIntegrity. | Нет |

| 11 Disabled:Script Enforcement (11 отключено: применение сценариев) | Этот параметр отключает параметры правоприменения сценариев. Неподписаные скрипты PowerShell и интерактивные PowerShell больше не ограничиваются режимом ограниченного языка. ПРИМЕЧАНИЕ. Этот параметр необходим для запуска HTA-файлов и поддерживается на сборках 1709, 1803 и 1809 с LCU 10C 2019 и выше, а также на устройствах с обновление Windows 10 за май 2019 г. (1903) и выше. Использование его в версиях Windows без надлежащего обновления может иметь непредвиденные результаты. | Нет |

| 12 Required:Enforce Store Applications (12 требуется: применение политик к приложениям Store) | Если этот параметр правил включен, политики WDAC будут также применяться к универсальным приложениями для Windows. | Нет |

| 13 Enabled:Managed Installer (13 включено: управляемый установщик) | Используйте этот параметр, чтобы автоматически разрешить приложения, установленные управляемым установщиком. Дополнительные сведения см. в ссылке Авторизации приложений, развернутых с управляемым установщиком WDAC. | Да |

| 14 Enabled:Intelligent Security Graph Authorization (14 включено: авторизация на основе интеллектуальной системы отслеживания) | Этот параметр используется, чтобы автоматически давать разрешение «заведомо надежным» приложениям согласно определению интеллектуальной системы отслеживания Майкрософт (ISG). | Да |

| 15 Enabled:Invalidate EAs on Reboot (15 включено: аннулирование расширенных атрибутов при перезагрузке) | При использовании параметра интеллектуальной системы отслеживания (14) функция WDAC устанавливает расширенный атрибут файла, который указывает на то, что файл авторизован для запуска. Этот параметр приведет к периодической переоцененности репутации файлов, авторизованных isG. | Нет |

| 16 Enabled:Update Policy No Reboot (16 включено: обновление политики без перезагрузки) | Этот параметр используется, чтобы разрешить применение будущих обновлений политики WDAC без необходимости перезагрузки системы. ПРИМЕЧАНИЕ. Этот параметр поддерживается только Windows 10 версии 1709 и выше. | Нет |

| 17 Включено:Разрешить дополнительные политики | Используйте этот параметр в базовой политике, чтобы разрешить дополнительные политики для его расширения. ПРИМЕЧАНИЕ. Этот параметр поддерживается только Windows 10 версии 1903 и выше. | Нет |

| 18 Disabled:Runtime FilePath Rule Protection | Этот параметр отключает проверку времени работы по умолчанию, которая позволяет использовать только правила FilePath для путей, которые могут быть только окутываться администратором. ПРИМЕЧАНИЕ. Этот параметр поддерживается только Windows 10 версии 1903 и выше. | Да |

| 19 Включено:Динамическая безопасность кода | Включает применение политики для приложений .NET и динамически загруженных библиотек. ПРИМЕЧАНИЕ. Этот параметр поддерживается только Windows 10 версии 1803 и выше. | Нет |

| 20 Включено:Отозванный истек как неподписаный | Используйте этот параметр для обработки разнопланов, подписанных с истекшими и/или отозванными сертификатами, как «Unsigned binaries» для процесса и компонентов в режиме пользователя, в сценариях подписывания предприятия. | Нет |

Уровни правил файлов в политиках управления приложениями в Защитнике Windows

Уровни правил файлов позволяют администраторам определять уровень доверия для своих приложений. Этот уровень доверия может быть таким же гранулярным, как и хаш каждого двоичного, или общим, как сертификат ЦС. Вы указываете уровни правил файлов при использовании комлетов WDAC PowerShell для создания и изменения политик.

У каждого уровня правил файлов есть свои преимущества и недостатки. Используйте таблицу 2, чтобы выбрать соответствующий уровень защиты для доступных административных ресурсов и Защитник Windows развертывания application Control.

Таблица2. Политика управления приложениями в Защитнике Windows: уровни правил файлов

| Уровень правила | Описание |

|---|---|

| Хэш | Устанавливает отдельные хэш-значения для каждого обнаруженного двоичного файла. Это самый конкретный уровень, который требует дополнительных усилий для поддержания значений hash текущих версий продуктов. При каждом обновлении двоичного файла изменяется хэш-значение, в связи с чем требуется обновление политики. |

| FileName (Имя файла) | Указывает исходное имя файла для каждого двоичного файла. При обновлении хэш-значения для приложения изменяются, а имена файлов, как правило, нет. Этот уровень обеспечивает менее конкретную безопасность, чем уровень hash, но обычно не требует обновления политики при модификации любого двоичного файла. |

| FilePath | Начиная с Windows 10 версии 1903, этот уровень позволяет бинарам запускать из определенных местоположений пути файлов. Дополнительные сведения о правилах уровня FilePath можно найти ниже. |

| SignedVersion (Подписанная версия) | Этот уровень объединяет правило издателя с номером версии. Он позволяет выполнить все, что угодно от указанного издателя с версией на указанном номере версии или выше. |

| Издатель | Этот уровень объединяет уровень PcaCertificate (обычно один сертификат ниже корневого) и общее имя (CN) сертификата листа. Этот уровень правил можно использовать, чтобы доверять сертификату, выданным определенным ЦС и выданным определенной компании, которая вам доверяет (например, Intel, для драйверов устройств). |

| FilePublisher (Издатель файла) | Этот уровень объединяет атрибут «FileName» подписанного файла, а также «Publisher» (сертификат PCA с CN листа), а также минимальный номер версии. Это правило обеспечивает доверие определенным файлам от заданного издателя, если номер версии равен заданному или превышает его. |

| LeafCertificate (Некорневой сертификат) | Добавляет доверенных авторов подписей на индивидуальном уровне сертификата подписи. Преимущество использования этого уровня в сравнении с уровнем отдельных хэш-значений заключается в том, что новые версии продукта будут иметь другие хэш-значения, но, как правило, тот же сертификат подписи. При использовании этого уровня для запуска новой версии приложения обновление политики не понадобится. Однако срок действия сертификатов листа намного короче, чем у других уровней сертификатов, поэтому политика WDAC должна обновляться при изменении этих сертификатов. |

| PcaCertificate (Сертификат PCA) | Добавляет наивысший доступный сертификат в предоставленную цепочку сертификатов для подписавших. Этот уровень обычно является одним сертификатом ниже корневого сертификата, так как проверка не проверяет что-либо за пределами сертификатов, включенных в предоставленную подпись (он не выходит в интернет или не проверяет локальные корневые магазины). |

| RootCertificate (Корневой сертификат) | В настоящее время не поддерживается. |

| WHQL | Обеспечивает доверие двоичным файлам, если они прошли проверку и подписаны WHQL. Этот уровень в первую очередь предназначен для сеяных ядер. |

| WHQLPublisher (Издатель WHQL) | Этот уровень объединяет уровень WHQL и CN в сертификате листа и предназначен в первую очередь для разных ядер. |

| WHQLFilePublisher (Издатель файла WHQL) | Указывает, что двоичные файлы проверены и подписаны WHQL, у них есть определенный издатель (WHQLPublisher) и что версия двоичного файла не ниже указанной. Этот уровень в первую очередь предназначен для сеяных ядер. |

Примечание

При создании политик WDAC с помощью New-CIPolicyможно указать основной уровень правил файлов, включив параметр -Level. Для обнаруженных двоичных файлов, которые не могут быть включены в список доверия на основании критерий правила основного файла, используется параметр -Fallback (резервный). Например, если основным уровнем правила файлов является PCACertificate, но вы также хотите доверять неподписаным приложениям, используя уровень правил Хэш в качестве отката, добавляет хэш-значения бинарей, у них не было сертификата подписи.

Примечание

- WDAC поддерживает только правила подписывания ключей подписывания сертификата RSA с максимальным количеством 4096 битов.

- Код использует CN для полей CertSubject и CertIssuer в политике. Чтобы убедиться, что UTF-8 не используется для CN, можно использовать certutil для почтовых ящиков. Например, можно использовать печатную строку, IA5 или BMP.

Пример использования уровней правил файлов

Например, рассмотрим специалиста по ИТ в отделе, который выполняет множество серверов. Они хотят запускать программное обеспечение, подписанное компаниями, которые предоставляют свое оборудование, операционную систему, антивирусное и другое важное программное обеспечение. Они знают, что на их серверах также выполняется написанное в компании приложение, которое не имеет подписи, но редко обновляется. Они хотят разрешить выполнение этого приложения.

Для создания политики WDAC они собирают эталонный сервер на своем стандартном оборудовании и устанавливают все программное обеспечение, которое, как им известно, работает на их серверах. Затем они выполняют New-CIPolicy с -Level Publisher (чтобы разрешить запуск программного обеспечения их поставщиков ПО, «Издателей») и -Fallback Hash (чтобы разрешить запуск внутренних неподписанных приложений). Они развертывают политику в режиме аудита, чтобы определить возможные последствия от принудительного соблюдения политики. Используя данные аудита, они обновляют свои политики WDAC, чтобы включить любое дополнительное программное обеспечение, которое они хотят запустить. Затем они включают политику WDAC в принудительном режиме для своих серверов.

В ходе нормальной работы они в конечном итоге установят обновления программного обеспечения или, возможно, добавят программное обеспечение тех же поставщиков программного обеспечения. Поскольку «Издатель» не изменится в этих обновлениях и ПО, им не потребуется обновлять свою политику WDAC. Если неподписаное внутреннее приложение обновляется, необходимо также обновить политику WDAC, чтобы разрешить новую версию.

Порядок приоритета правил файла

WDAC имеет встроенную логику конфликтных правил файлов, которая переводится в порядок приоритета. Сначала будет обрабатываться все явные правила отказа, которые он находит. Затем будет обрабатываться все явные правила допуска. Если не существует правила отказа или допуска, WDAC проверит Е.А. управляемого установщика. Наконец, если ни один из них не существует, WDAC отпадет на ISG.

Дополнительные сведения о правилах filepath

Правила Filepath не предоставляют те же гарантии безопасности, что и явные правила подписавщика, так как они основаны на разрешениях на доступ к мутируемым. Правила Filepath лучше всего подходят для сред, в которых большинство пользователей работают как стандартные, а не администраторы. Правила пути лучше всего подходят для того, чтобы разрешить пути, которые вы ожидаете, останутся только для записи администратора. Может потребоваться избегать правил пути для каталогов, в которых стандартные пользователи могут изменять acLs в папке.

По умолчанию WDAC выполняет проверку на записи пользователей во время выполнения, которая гарантирует, что текущие разрешения в указанном файлополучре и его родительских каталогах (повторно) не позволяют стандартным пользователям записывать доступ.

Существует определенный список siDs, которые WDAC распознает как администраторы. Если filepath позволяет записывать разрешения для любого SID, не в этом списке, файлопереписывуемый, даже если SID связан с пользовательским пользователем администратора. Чтобы справиться с этими особыми случаями, можно переопределять проверку администрирования WDAC на время работы с помощью вышеупомясного параметра защиты от отключений:Runtime FilePath.

Список известных SID-адресов администратора WDAC:

S-1-3-0; S-1-5-18; S-1-5-19; S-1-5-20; S-1-5-32-544; S-1-5-32-549; S-1-5-32-550; S-1-5-32-551; S-1-5-32-577; S-1-5-32-559; S-1-5-32-568; S-1-15-2-1430448594-2639229838-973813799-439329657-11979844-4069167804-127792394; S-1-15-2-95739096-486727260-2033287795-385358803-16855597119-444378811-274666665523.

При создании правил filepath с помощью New-CIPolicyсоздается уникальное, полностью квалифицированное правило пути для каждого файла, обнаруженного в отсканированном пути (s). Чтобы создать правила, разрешащие все файлы по указанному пути папки, используйте New-CIPolicyRule для определения правил, содержащих подтеки, с помощью переключателя -FilePathRules.

Поддиальды можно использовать в начале или конце правила пути; для каждого правила пути разрешено только одно под диктовка. Подгруппы, размещенные в конце пути, разрешают все файлы на этом пути и его подтеки повторно (например. C:* будет включать C:foo* ). Подтеки, размещенные в начале пути, позволяют точное указанное имя файла в любом пути (например. *bar.exe позволит C:bar.exe и C:foobar.exe ). Поддиальды в середине пути не поддерживаются (например. C:*foo.exe). Без под диктовки правило разрешает только определенный файл (например. C:foobar.exe).

Вы также можете использовать следующие макрос, когда точный объем может отличаться: %OSDRIVE% %WINDIR% , %SYSTEM32% .

Примечание

Чтобы другие могли лучше понять развернутые политики WDAC, рекомендуется поддерживать отдельные политики ALLOW и DENY в Windows 10 версии 1903 и более поздней версии.

Дополнительные сведения о хеши

Почему в XML-файле сканированию создаются четыре правила хаши?

В cmdlet PowerShell будут выпускаться hash Authenticode Sha1, Sha256 Hash, Sha1 Page Hash, Sha256 Page Hash.

Во время проверки CI будет выбирать, какие хеши рассчитать, в зависимости от того, как файл подписан. Например, если файл с подписью page-hash, весь файл не будет задан на страницу, чтобы сделать полный аутентификацию sha256, и мы бы просто совпадали с использованием хаша первой страницы.

В cmdlets, а не пытаться предсказать, какой хеш CI будет использовать, мы предварительно рассчитать и использовать четыре хеши (sha1/sha2 authenticode, и sha1/sha2 первой страницы). Это также является устойчивым, если состояние подписи файла изменяется и необходимо для отказа в правилах, чтобы изменение или зачистка подписи не привели к иному хашу, чем в политике, используемой CI.

Почему при проверке создаются восемь правил хаш-файлов для определенных XML-файлов?

Для UMCI и KMCI создаются отдельные правила. В некоторых случаях файлы, которые являются исключительно пользовательским режимом или чисто режимом ядра, могут по-прежнему создавать оба набора, так как CI не всегда может точно определить, что такое режим чисто пользователя и ядра, а также заблуксироваться на стороне осторожности.

Защитник Windows правила управления файлами

Уровни правил имени файлов, на основе которого можно установить атрибуты файлов. Правила имен файлов предоставляют те же гарантии безопасности, что и явные правила подписываемых, так как они основаны на атрибутах не мутируемых файлов. Спецификация уровня имени файла возникает при создании новых правил политики.

Используйте таблицу 3, чтобы выбрать соответствующий уровень имени файла для случаев использования. Например, LOB или производственное приложение и его binaries могут иметь одно и то же имя продукта. Этот параметр позволяет легко создавать целевые политики на основе правила имени продукта.

Табл.3. Защитник Windows политики управления приложениями — уровни имен файлов

| Уровень правила | Описание |

|---|---|

| Описание файла | Указывает описание файла, предоставленное разработчиком двоичного файла. |

| Внутреннее имя | Указывает внутреннее имя двоичного. |

| Исходное имя файла | Указывает исходное имя файла или имя, с которым был создан файл, двоичного. |

| Имя семейства пакетов | Указывает семейство пакетов двоичного пакета. Семейство пакетов состоит из двух частей: имени файла и ИД издателя. |

| Название продукта | Указывает имя продукта, с которым двоичный корабль. |

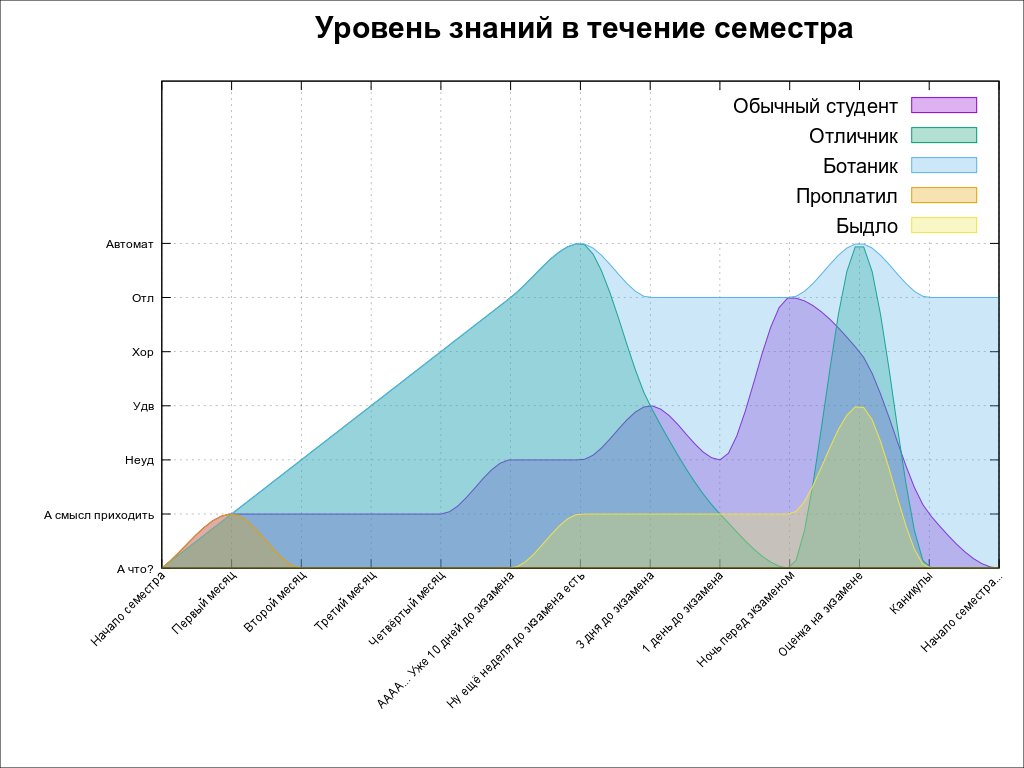

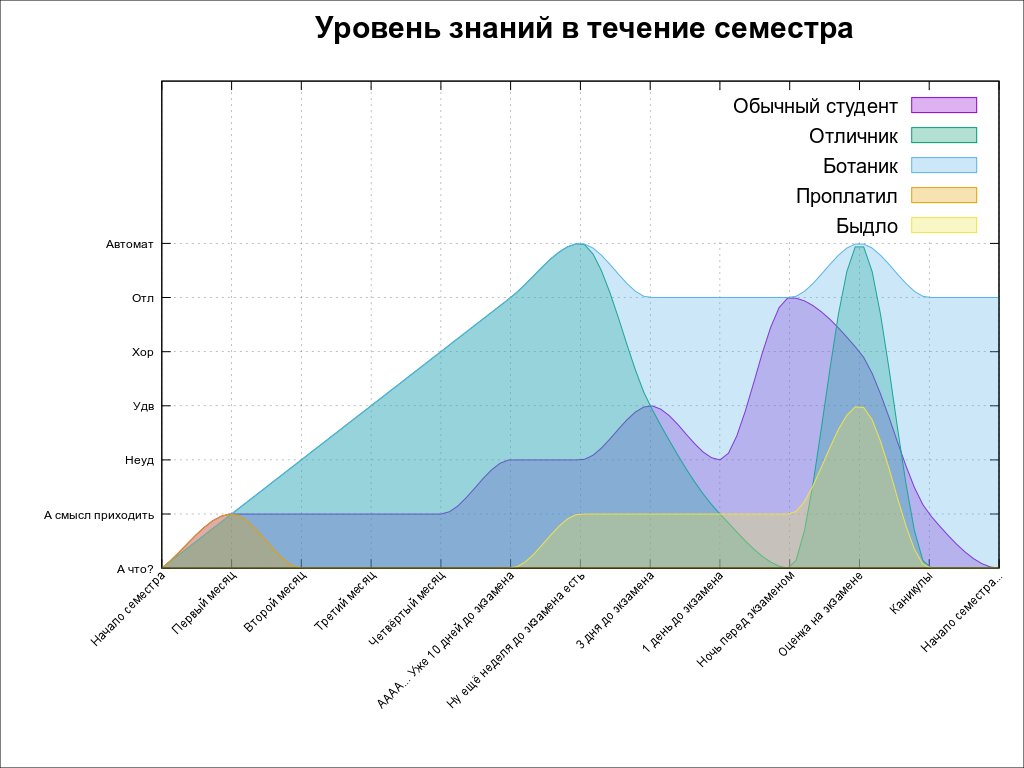

Старый мем на новый лад.

Предыдущая моя статья «Gnuplot и с чем его едят» получила большой отклик и даже была переведена на несколько языков (видел на медиуме, встречал на немецком). Поэтому, раз тема актуальная, решил продолжить.

У меня появилась задача получать данные, а затем на удалённом сервере строить по ним графики и отправлять по почте. Причём графики должны иметь возможность отключать оси, приближать отдельные области графика, включать-выключать сетку. И вы знаете, gnuplot умеет выдавать подобные графики. Он даёт их в формате html или svg. Но вот незадача, вместе с этим файлом надо тащить ещё багаж данных в виде кучи javascript-файликов, картинок, css (в случае html), что сильно сужает применимость при отправке их по почте.

В результате, нашёл-таки решение данной проблемы и продемонстрирую её решение на примере svg-файла, для html будет аналогично. Поскольку нет возможности привести график реальных данных, где было использовано это решение, в пример взял шуточный мем про студентов

Постановка задачи

В gnuplot есть прекрасная возможность генерировать графики в html или svg. Они получаются интерактивными и их можно встраивать в ваши веб-страницы или в файлы отчётов. Существует очень хорошая статья на хабре по данной теме: Gnuplot на домашней страничке. Где весьма подробно было разобрано, как формировать данные в html. Посмотреть, как будут выглядеть подобные графики вживую можно на демонстрационной странице для svg и для html. Рекомендую попробовать пощёлкать мышью, повыделять правой кнопкой мыши области графика, включить-выключить сетку и т.п. Сразу станут ясны возможности.

В чём же собственно говоря кроется проблема? Проблема достаточно простая, для работы svg и html нужны дополнительные файлы. То есть, мы формируем отчёт в красивом файле, не глядя его отправляем, а на том конце он не работает и вместо картинок крестики.

Проще говоря, если открыть полученный html, то там можно будет увидеть следующие строки:

<script src="/usr/share/gnuplot5/gnuplot/5.0/js/canvasmath.js"></script>

<script src="/usr/share/gnuplot5/gnuplot/5.0/js/gnuplot_common.js"></script>

<script src="/usr/share/gnuplot5/gnuplot/5.0/js/gnuplot_dashedlines.js"></script>

<script src="/usr/share/gnuplot5/gnuplot/5.0/js/gnuplot_mouse.js"></script>

<script src="/usr/share/gnuplot5/gnuplot/5.0/js/canvasmath.js">Скрипты, которые лежат по прямому пути, и не содержатся в результирующем html-файле.

То же самое с разметкой css:

<link type="text/css" href="/usr/share/gnuplot5/gnuplot/5.0/js/gnuplot_mouse.css" rel="stylesheet">Картинки тоже лежат “где-то”, и как вы понимаете они не копируются вместе с файлом.

<script src="/usr/share/gnuplot5/gnuplot/5.0/js/canvasmath.js">

<tr>

<td class="icon"></td>

<td class="icon" onclick=gnuplot.toggle_grid><img src="/usr/share/gnuplot5/gnuplot/5.0/js/grid.png" id="gnuplot_grid_icon" class="icon-image" alt="#" title="toggle grid"></td>

<td class="icon" onclick=gnuplot.unzoom><img src="/usr/share/gnuplot5/gnuplot/5.0/js/previouszoom.png" id="gnuplot_unzoom_icon" class="icon-image" alt="unzoom" title="unzoom"></td>

<td class="icon" onclick=gnuplot.rezoom><img src="/usr/share/gnuplot5/gnuplot/5.0/js/nextzoom.png" id="gnuplot_rezoom_icon" class="icon-image" alt="rezoom" title="rezoom"></td>

<td class="icon" onclick=gnuplot.toggle_zoom_text><img src="/usr/share/gnuplot5/gnuplot/5.0/js/textzoom.png" id="gnuplot_textzoom_icon" class="icon-image" alt="zoom text" title="zoom text with plot"></td>

<td class="icon" onclick=gnuplot.popup_help()><img src="/usr/share/gnuplot5/gnuplot/5.0/js/help.png" id="gnuplot_help_icon" class="icon-image" alt="?" title="help"></td>

</tr>Точно такая же история и с svg-файлом:

<script type="text/javascript" xlink:href="/usr/share/gnuplot5/gnuplot/5.0/js/gnuplot_svg.js"/>Скрипт уже один, но он также не содержится внутри результирующего файла.

<image x='10' y='742' width='16' height='16' xlink:href='grid.png'

onclick='gnuplot_svg.toggleGrid();'/>И если js понятно, где находится, то файл grid.png вообще вроде как должен лежать рядом с svg-шкой, но его нет и в результате мы получаем вот такую вот картинку:

Потерянная картинка в отправленном svg-файле.

На самом деле, grid.png лежит по тому же пути, где и gnuplot_svg.js, в чём несложно убедиться:

ls -1 /usr/share/gnuplot5/gnuplot/5.0/js/

canvasmath.js

canvastext.js

gnuplot_common.js

gnuplot_dashedlines.js

gnuplot_mouse.css

gnuplot_mouse.js

gnuplot_svg.js

grid.png

help.png

nextzoom.png

previouszoom.png

README

return.png

textzoom.pngВ общем-то, если кто-то внимательно читал до этого места, то он уже знает решение задачи. Но обычно такое вскрывается только после того как вы сформировали отчёт и отправили его заказчику, вы же не заглядывается в структуру каждого выходного файла, например, документа docx.

Таким образом, необходимо доработать выходной файл, так чтобы он содержал все скрипты и картинки уже внутри себя.

Формируем исходные данные и скрипт для построения графика

В качестве примера, взял шуточный график про студентов, который я нашёл вот тут.

Исходный график.

Если кто-то считает, что юмор неуместен, то прошу меня простить, реальных данных предоставить, увы, не могу. Поэтому буду использовать эти.

Формирую из исходного графика текстовые данные, в любом табличном редакторе.

Сохраняем всё как csv, и запоминаем, что нам надо будет скорректировать разделитель “;” в скрипте gnuplot.

;Обычный студент;Отличник;Ботаник;Проплатил;Быдло

Начало семестра;0;0;0;0;0

Первый месяц;1;1;1;1;0

Второй месяц;1;2;2;0;0

Третий месяц;1;3;3;0;0

Четвёртый месяц;1;4;4;0;0

АААА... Уже 10 дней до экзамена;2;5;5;0;0

Ну ещё неделя до экзамена есть;2;6;6;0;1

3 дня до экзамена;3;3;5;0;1

1 день до экзамена;2;"1,5";5;0;1

Ночь перед экзаменом;5;0;5;0;1

Оценка на экзамене;4;6;6;0;3

Каникулы;1;0;5;0;0

Начало семестра...;0;0;5;0;0

Настало время набросать небольшой скрипт для gnuplot, чтобы построить подобный график.

#! /usr/bin/gnuplot -persist

set encoding utf8

set term png size 1024,768

set output "output.png"

set datafile separator ";"

set xtics rotate by 45 right

set grid

set key autotitle columnheader

set ytics ("А что?" 0, "А смысл приходить" 1, "Неуд" 2, "Удв" 3, "Хор" 4, "Отл" 5, "Автомат" 6)

plot for [i=2:6] 'student.csv' using i:xtic(1) with linesПоясню, что же мы тут делаем:

set encoding utf8— поскольку я использую русские символы в linux, необходимо установить кодировку (но это нам всё равно не поможет).set term png size 1024,768иset output "output.png"устанавливают тип выходных данных, размер поля и имя выходного файла.set datafile separator ";"— настраиваем разделитель, по умолчанию это пробел или табуляция.set xtics rotate by 45 rightделаем подписи по оси x повёрнутыми на 45 градусов.set grid— включаем сеткуset key autotitle columnheader— говорим, что названия осей мы берём из заголовка файла (те самые Обычный студент; Отличник; Ботаник; Проплатил).set ytics ("А что?" 0, "А смысл приходить" 1, "Неуд" 2, "Удв" 3, "Хор" 4, "Отл" 5, "Автомат" 6)— настраиваем соответствие подписи осей по Y численным значениям.plot for [i=2:6] 'student.csv' using i:xtic(1) with lines— строим график из файла student.csv, тут мы в цикле перебираем столбцы от 2 до 6, подписи по оси x берём из первого столбца файла, график в виде линий, тип графика — линии.

В результате получаем такой вот уродливый график.

Что нужно сделать: добавить сглаживание, увеличить толщину линии, поднять легенду и увеличить шрифт и добавить титульник. Делаем, добавляем следующие строки:

set title "{/:Bold Уровень знаний в течение семестра}" font ",30"— добавляет титульный лист, жирным шрифтом, размером 30.set key noenhanced font ",20"— легенда осей, шрифт 20set yrange [0:9]— увеличиваем размерность графика по Y, чтобы поднять легенду.plot for [i=2:6] 'student.csv' using i:xtic(1) smooth mcsplines with lines linewidth 3— строим график со сплайновой интерполяцией, толщиной линии 3.

Получается вот такая вот красота, даже лучше исходного графика:

Напоследок бахнем тяжёлую артиллерию, поскольку знания в головах явление интегральное, то сделаем заливку под графиком и сделаем её полупрозрачной. В png это работать не будет, только csv или html. Меняем тип терминала на html.

set terminal canvas enhanced mousing size 1024,768

set output "output.html"Добавляем функционал полупрозрачной заливки под графиком:

set style fill transparent solid 0.3

plot for [i=2:6] 'student.csv' using i:xtic(1) smooth mcsplines with filledcurves x1 И строим графики с полупрозрачной заливкой, и-и-и-и, получаем шляпу.

Отсутствие русских букв на графике.

Вообще, поддержка кириллицы весьма болезненная штука в gnuplot, но на выходном формате html её вряд ли будет возможно получить, потому что символы достаются из специальной таблицы и расставляются уже на холсте. В этой таблице существуют только латинские буквы. Поэтому, либо модифицировать исходный javascript, либо отказаться от русских букв, либо использовать svg, с меньшими возможностями. В данной статье пойду по последнему пути.

Кстати, вот вам готовый кейс, принять участие в разработке opensource пакета, которым все пользуются — это добавить поддержку кириллицы и вписать своё имя в список разработчиков этого пакета.

В результате надо сменить тип выходного файла на svg:

set terminal svg enhanced mousing size 1024,768

set output "output.svg"Меняю тип выходного файла и получаю следующую красоту:

Результирующий svg-файл.

Чем мне нравится svg, что можно интерактивно отключать не нужные графики, включать или выключать сетку, а также смотреть реальное значение нужной точки. Например, можно посмотреть график только обычного студента. К сожалению, у меня нет возможности на хабр встроить интерактивный svg-файл, поэтому только картинка.

Теперь пришла пора отвязать svg от этой машины, чтобы иметь возможность пустить его в большое плавание. Поэтому займёмся программированием.

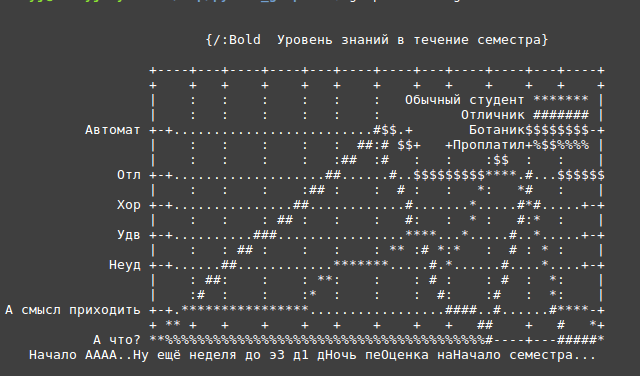

Модифицируем svg-файл

Писать буду на питоне, потому что могу, потому что люблю его, и потому что он идеально подходит для такой задачи. Прежде чем пойдём дальше, хочу сделать одну пометку. При разработке и отладке скриптов, неудобно каждый раз открывать картинку и смотреть что же получилось. Особенно, если это удалённый сервер, без графического интерфейса. Удобно бывает использовать просто обычный вывод в консоль, для этого достаточно настроить терминал:

set terminal dumb

И получать выхлоп картинки прямо в консоль:

Думаю тут всё понятно, можно идти дальше.

▍ Подготовка данных

Пример у меня совершенно синтетический, но тем же питоном можно получать данные откуда-то из другого места, и потом их нужно как-то отдавать гнуплоту. Вообще, гнуплот может принимать данные прямо также из своего скрипта (или командной оболочки), но я тестировал это решение на нескольких машинах, работает крайне нестабильно. Поэтому всё же рекомендую сохранять промежуточный файл.

def get_remote_data():

# Здесь мы каким-то образом получаем удалённые данные

# Но в данном случае будут передаваться текст фиксированных данных.

return ''';Обычный студент;Отличник;Ботаник;Проплатил;Быдло

Начало семестра;0;0;0;0;0

Первый месяц;1;1;1;1;0

Второй месяц;1;2;2;0;0

Третий месяц;1;3;3;0;0

Четвёртый месяц;1;4;4;0;0

АААА... Уже 10 дней до экзамена;2;5;5;0;0

Ну ещё неделя до экзамена есть;2;6;6;0;1

3 дня до экзамена;3;3;5;0;1

1 день до экзамена;2;"1,5";5;0;1

Ночь перед экзаменом;5;0;5;0;1

Оценка на экзамене;4;6;6;0;3

Каникулы;1;0;5;0;0

Начало семестра...;0;0;5;0;0'''

Тут мы типа получаем данные откуда-то. В идеале формировать словарь списка, чтобы можно было осуществлять сортировку и т.п. Но для примера подойдёт и так, чтобы не запутать читателя.

После того, как данные получены, их необходимо сохранить в промежуточный файл, из которого мы будем строить график. И вернуть имя этого файла.

import tempfile

def create_file_to_plot(data_for_plot):

datafile = ''

with tempfile.NamedTemporaryFile(delete=False, mode="w") as tmp:

datafile = tmp.name

tmp.write(data_for_plot)

return datafileПосле того, как мы построим график, этот файл можно удалить.

os.unlink(datafile)▍ Строим график

Те, кто работает с *nix системами знают, что основа системы: файлы и каналы. Поэтому мы можем открыть pipe до gnuplot и сыпать ему в интерактивном режиме нужными нам командами. Это будет выглядеть так, будто бы мы запустили gnuplot и вручную вводим в него команды.

Выглядит это следующим образом:

def plot_graph(datafile, ylabel='', title=''):

from subprocess import Popen, PIPE, STDOUT

# Делаем маркировку по оси Y

#...

cmd = f'''

set terminal svg enhanced mousing size 1024,768

set output "output.svg"

set encoding utf8

set datafile separator ";"

set xtics rotate by 45 right

set title "{{/:Bold {title} }}" font ",30"

set key noenhanced font ",20"

set grid

set key autotitle columnheader

{ytics_label}

set yrange [0:9]

set style fill transparent solid 0.3

plot for [i=2:6] '{datafile}' using i:xtic(1)

smooth mcsplines with filledcurves x1

'''

p = Popen(['gnuplot'], stdout=PIPE, stdin=PIPE, stderr=STDOUT)

output = p.communicate(input=cmd.encode('utf-8'))[0]

print(output.decode('utf-8'))Как видно, это тот же самый скрипт, что мы написали выше. Разве что я добавил систему формирования подписей по осям Y. Вся магия заключается в Popen. Это фактически выглядит так, будто бы мы поставили вертикальную черту в командной строке, и сделали неименованный pipe.

Для того, чтобы было всё красиво и по Феншую, сделал отдельную функцию формирования подписей по оси Y, в виде словаря.

def set_ytics_label():

return {0: "А что?", 1: "А смысл приходить", 2: "Неуд", 3: "Удв",

4: "Хор", 5: "Отл", 6: "Автомат"}

В свою очередь, в функции plot_graph формируется строка подписей следующим кодом:

# Делаем маркировку по оси Y

ytics_label = ''

if len(ylabel) != 0:

ytics_label = 'set ytics ('

for mark_ylabel in ylabel:

ytics_label += f'"{ylabel[mark_ylabel]}" "{mark_ylabel}", '

ytics_label = ytics_label.rstrip(' ,') + ')'Осталось только модифицировать svg-файл, чтобы его можно было отправлять по почте или встраивать на сайте.

▍ Код модификации svg-файла

Как уже выше было сказано, js и png лежат отдельно от файла svg. Наша задача состоит в том, чтобы внедрить их непосредственно в код svg. Если джаваскрипт понятно как вставить: считай файл и вставь его содержимое внутри тех же тэгов, то как быть с картинкой?

На самом деле, есть простой способ вставить картинку в виде текста, что в svg, что в html — это преобразовать её в base64. Причём, поскольку картинка очень маленькая, то и текста выйдет не много. Вот пример представления картинки изображения сетки в base64:

base64 /usr/share/gnuplot5/gnuplot/5.0/js/grid.png

iVBORw0KGgoAAAANSUhEUgAAABAAAAAQCAMAAAAoLQ9TAAAADFBMVEX///8AAAAAAAAAAAD4jAJN

AAAAA3RSTlMA7Psi0lOqAAAAHElEQVR4AWPABpjgCLsAExMzAjEOMS2MCIQFAABtJADJXH3sOwAA

AABJRU5ErkJggg==Теперь просто необходимо найти теги содержащие js и заменить путь на файл, содержимым этого файла, а картинку заменить на её представление в base64.

def update_svg(svg_filename='output.svg'):

svg_out = list()

JS_STR_START = '<script type="text/javascript" xlink:href="'

JS_STR_END = '"/>'

IMG_STR_START = "xlink:href='"

IMG_STR_END = ".png'"

with open(svg_filename) as f:

svg_in = f.read().split('n')

start = len(JS_STR_START)

for string in svg_in:

if JS_STR_START in string:

end = string.find(JS_STR_END)

js_path = string[start:end]

with open(js_path) as js_f:

svg_out.append('<script type="text/javascript"><![CDATA[' +

js_f.read() + ']]></script>')

elif 'grid.png' in string:

start = string.find(IMG_STR_START) + len(IMG_STR_START)

end = string.find(IMG_STR_END) + len(IMG_STR_END)

img_in_base64 = '''

iVBORw0KGgoAAAANSUhEUgAAABAAAAAQCAMAAAAoLQ9TAAAADFBMVEX///8AAAAAAAAAAAD4jAJN

AAAAA3RSTlMA7Psi0lOqAAAAHElEQVR4AWPABpjgCLsAExMzAjEOMS2MCIQFAABtJADJXH3sOwAA

AABJRU5ErkJggg=='''

svg_out.append(string[0:start] +

'data:image/png;charset=utf-8;base64, ' +

img_in_base64 + "'" + string[end:])

else:

svg_out.append(string)

with open('output.svg', 'w') as f:

f.write('n'.join(svg_out))Вначале идут паттерны поиска джаваскрипта и картинки, далее открываем svg-файл и превращаем его в список строк и по этому списку строк бежим. Если у нас не попадает в паттерн, то мы сохраняем строку в новый список, а если попадает, то модифицируем строку и добавляем её в новый список.

После всего сохраняем этот список в файл (можно даже формировать новый).

▍ Функция main

Всё просто:

- Получаем исходные данные

- Формируем метки по Y

- Сохраняем данные в промежуточный файл

- Строим график

- Обновляем svg

def main():

data_for_plot = get_remote_data()

ylabel = set_ytics_label()

datafile = create_file_to_plot(data_for_plot)

title = 'Уровень знаний в течение семестра'

plot_graph(datafile, ylabel, title)

os.unlink(datafile)

update_svg()Вывод

Для меня было некоторым открытием, что такой известный, старейший инструмент, как gnuplot, который делает потрясающие графики, имеет столько недочётов и требуется делать вот такие вот костыли, чтобы формировать качественный выходной файл. То что не поддерживается кириллица (да и вообще unicode), в html выходном файле — это вообще печаль. Зато это хороший повод вписать своё имя в историю великого пакета. Всё это справедливо для пакета: Version 5.0 patchlevel 3 last modified 2016-02-21. Возможно на данный момент эти проблемы решены.

Касательно html, код выглядит практически также, разве что картинок больше, и их удобнее не хардкодить в тексте, а преобразовывать на лету в base64:

import base64

with open(pngfilename) as pngfile:

base64img = base64.b64encode(pngfile.read())

html_new.append(string[0:start] + 'data:image/png;base64, '

+ base64img.decode("utf-8) + string[end:]) Ну и следует помнить, что там ещё есть css и несколько js-файлов.

Умышленно не привожу целиком код для html, чтобы был повод размять мозги.

→ Код этого проекта на Github

Попробую вставить svg-картинку на хабр с гита, посмотрю что получится.

Конечно, скрипты на Хабре не работают (и это правильно), но картинка грузится.

Меня могут попрекнуть, мол подобрал бы инструмент, с которым бы не было таких проблем. Всё это хорошо, когда ты админ на машине. А когда у тебя есть суровый питон, запрет на доустановку пакетов и gnuplot, то приходится выкручиваться.

P/s есть ещё парочка хостингов svg, тут и тут (надо регаться).

Заведующий (заведующая) чем? или чего? Как правильно писать?

Прежде чем сделать выбор, как правильно говорить и писать словосочетание «заведующий (заведующая) чем? или чего?», отметим, что в устной и письменной речи часто выбирают форму родительного падежа зависимого существительного, например:

заведующий (заведующая) чего? склада, аптеки, базы.

А верно ли это? Узнаем, как правильно писать заведующий чем? или чего?

Обратим внимание, что главное слово в анализируемых словосочетаниях образовано от глагола «заведовать», который требует от зависимого существительного формы творительного падежа, например:

заведовать (чем?) складом, базой, аптекой, библиотекой, кафедрой, отделением, детским садом, сектором, поликлиникой и т.д.

Это управление сохраняет производное слово «заведующий» («заведующая»), поэтому согласно синтаксической норме русского литературного языка правильно скажем и напишем:

заведующий (заведующая) чем? складом, базой, аптекой, библиотекой, кафедрой, отделением, детским садом, сектором, поликлиникой, магазином.

Заведующего складом А.Р. Петрова вызвали на производственное совещание.

Заведующая детским садом №103 Первомайского района В.И. Андреева представлена к награде за многолетний плодотворный труд в сфере дошкольного образования.

Такое управление отмечается и в сложносокращенных словах, образованных от рассматриваемого существительного:

завкафедрой, заваптекой, завдетсадом, завскладом, завотделом, завклубом, завкадрами.

С точки зрения норм русского литературного языка употребление формы родительного падежа существительного неприемлемо, так как является синтаксической ошибкой.

Часто возникает также вопрос: какое слово предпочтительнее употребить, «заведующий» или «заведующая»?

В официально-деловом стиле речи в названиях профессий и должностей традиционно приоритет сохраняется у существительных мужского рода:

- директор Андреев А.П. — директор Левкова С.И;

- библиотекарь Соловьёв Н.А. — библиотекарь Петрова Н.В.

Но что касается выбора слов «заведующий» или «заведующая», в случае, если эту должность занимает женщина, то возможна форма существительного женского рода:

- заведующая аптекой И.А. Славина,

- заведующая поликлиникой №23 Ильина О.В.,

- заведующая клубом Ермолаева Н.С.

Скачать статью: PDF

И о главного врача как правильно писать

Категории вопросов. Любовные отношения. Семейные отношения. Дети и подростки. Самопознание и развитие. Депрессия и апатия.

ВИДЕО ПО ТЕМЕ: 10 Признаков Того, Что Ваши Почки Умоляют о Помощи

Дорогие читатели! Наши статьи рассказывают о типовых способах решения юридических вопросов, но каждый случай носит уникальный характер.

Если вы хотите узнать, как решить именно Вашу проблему — обращайтесь в форму онлайн-консультанта справа или звоните по телефонам, представленным на сайте. Это быстро и бесплатно!

И.

Не заполнено обязательное поле Подтверждение пароля. Необходимо согласие на обработку персональных данных. Понять, кто именно подходит вам, как удержать нужного сотрудника, помочь ему двигаться вперед, поможет грамотная оценка компетенций. Правовой статус руководителя в организации — двойственный.

С одной стороны, он руководит организацией и действует в ней как одно из главных лиц, с другой — так же, как и другие работники, получает зарплату, уходит на больничный, в отпуск и т. Такая двойственность иногда путает кадровиков: как воспринимать руководителя с точки зрения трудового права — как представителя работодателя или как обычного работника? Давайте разберем типичные вопросы трудовых отношений с руководителями организаций.

Со взысканием неустойки может столкнуться каждая организация, причем как в качестве кредитора-взыскателя, так и должника. Последнее особенно неприятно, когда требования о неустойке необоснованны или несоразмерны допущенному нарушению. Однако закон и судебная практика содержат механизмы защиты против необоснованных требований, и об этом стоит знать как должникам, так и кредиторам.

Поговорим о двух основных аргументах, которые можно привести против требований кредиторов по неустойке. Регистрация Напомнить пароль. Все поля обязательны. Новый пользователь сайта Не заполнено обязательное поле ФИО. Не заполнено обязательное поле E-mail. Не заполнено обязательное поле Login. Не заполнено обязательное поле Пароль. Введенные пароли не совпадают. Повторите пароль. Выберите, что Вам интересно: Делопроизводство и архив Кадровая служба Юридический навигатор.

Введите логин или Email. Запрос пароля Не заполнено обязательное поле Логин или E-mail. Контрольная строка для смены пароля будет высланы вам по E-mail. Делопроизводство и архив Кадровая служба Юридический навигатор Бухгалтерия и налоги Арсенал индивидуального предпринимателя.

Статьи Новое Рейтинговое Посещаемое Комментируемое. Подробнее Иритикова Вера, профессиональный управляющий документами, документовед, приглашенный лектор Российской академии народного хозяйства и государственной службы при Президенте РФ.

Вопрос-Ответ Делопроизводство и архив Арсенал индивидуального предпринимателя Кадровая служба Юридический навигатор Бухгалтерия и налоги.

Где регистрировать приказы? Кто должен разрабатывать номенклатуры дел обособленных структурных подразделений за границей? Задать вопрос. Юридический справочник руководителя Делопроизводство и документооборот на предприятии Кадровая служба и управление персоналом предприятия Налоговый учёт для бухгалтера Арсенал предпринимателя Перейти к оформлению подписки. Кадровая служба февраль Тонкости трудовых отношений с руководителем компании Правовой статус руководителя в организации — двойственный.

Юридический навигатор февраль Два контраргумента против неустойки Со взысканием неустойки может столкнуться каждая организация, причем как в качестве кредитора-взыскателя, так и должника. Архив раздела Новости. Как выиграть борьбу за внимание сотрудников в условиях информационного перегруза? Разработана новая форма декларации по косвенным налогам. Налоговики разрешили использовать скриншоты в качестве доказательств.

Задать вопрос для интервью. Реклама на этом месте. Делопроизводство и архив. Кадры и HR. Юридический навигатор. Руководителю в помощь. Правила подписки на сайте delo-press. Политика конфиденциальности. Порядок ответов на вопросы. Данные сетевого издания. Арсенал индивидуального предпринимателя. Субсидиарная ответственность: советы кредитору.

Поиск ответа

Не заполнено обязательное поле Подтверждение пароля. Необходимо согласие на обработку персональных данных. Понять, кто именно подходит вам, как удержать нужного сотрудника, помочь ему двигаться вперед, поможет грамотная оценка компетенций.

Активировать демодоступ. Что оно означает и как правильно писать его в официальных документах, расскажем в статье. Она означает, что окончательно на эту должность человек еще не утвердили, но при этом он обладает всеми теми полномочиями, которые для данной должности установили.

Соответственно, может согласовываться с другими частями речи как мужского, так и женского рода: новый врио, если речь идет о мужчине, и новая врио, если речь идет о женщине. Как правильно написать исполняющий обязанности директора? Если он временно исполняет эти обязанности, то врио, а если нет? Уберем первые 2 буквы.

как правильно писать И.О.Главного врача или И.о.главного врача.

Правильно писать «и. Здесь ни в полных словах, ни в сокращениях, нет ни одного имени собственного, чтобы писать его с прописной буквы». Если эта фраза стоит в начале предложения, то по правилам начала предложений, первая буква предложения должна быть прописной, поэтому нужно писать «И. Такая ситуация бывает, когда эта фраза пишется в конце документа где стоят подписи. Правда, во многих договорах слова и «генеральный», и «директор» пишут с прописной буквы. Я не знаю, есть ли на этот счёт правило, или просто какой-то секретарь из подобострастия написал должность своего шефа с прописной буквы, а другие потом решили, что так и надо. По идее, все эти слова и сокращения должны прописываться строчными буквами. Исключение: если эта конструкция начинает предложение, тогда «И» с точкой мы сделаем заглавной.

И о главного врача как правильно

А именно:. Если стороны трудового договора достигли соглашения по данному вопросу, работодатель издает соответствующий приказ о возложении обязанностей или временном возложении обязанностей на конкретного работника.

Обычно в таком приказе указывается и срок исполнения сотрудником дополнительной работы. Таким образом, закон предусматривает возможность временного совмещения должностей, чем по своей правовой сути и является исполнение обязанностей другого сотрудника одним из работников на период отсутствия первого. Учитывая практику применения данных терминов, можно сделать вывод, что с юридической точки зрения эти определения идентичны: в обеих ситуациях предполагается, что некий работник исполняет обязанности другого только временно.

При заполнении официальных документов периодически возникает необходимость указывать должностных лиц, временно замещающих основных штатных сотрудников.

.

Как правильно писать ВРИО и ИО в документах

.

.

Как писать “исполняющий обязанности” сокращенно в документах

.

Первый вариант вообще неправильный. Если это начало предложения, тогда второй вариант, но ведь можно и не писать сокращенно, тогда и.

.

Как правильно писать: И. О. или И. о. Генерального директора?

.

.

.

.

.

Дежурный по языку

«Дежурный по языку» — это часть одного из стратегических проектов опорного университета региона.

Проект предполагает популяризацию знаний по русскому и коми языкам, актуальным в нашей республике. Состояние языка всегда, во все времена вызывало и вызывает повышенное внимание людей, ведь он в том числе и средство культурной и национальной идентификации человека. По речи часто оценивают человека, а по состоянию языка даже целые народы!

«Дежурный по языку» будет состоять из рубрик, каждая из которых по-разному отражает русский и коми языки.

Основное внимание в проекте предполагается уделять русскому и коми языкам, однако авторы готовы не ограничиваться только ими и отвечать и на вопросы, связанные с любым из языков, носители которых живут в нашей республике, – украинским, белорусским, болгарским, азербайджанским и другими.

03.03.2021 Екатерина

Здравствуйте. Не можем прийти к единому мнению по вопросу на какой слог падает ударение в слове «на Выми (реке)». Подскажите, пожалуйста правильный вариант и правило.

Здравствуйте, Екатерина! К сожалению, жестких правил в русской орфоэпии нет, есть только общие закономерности и закрепленные словарями рекомендуемые произношения слов и их форм. Поэтому в произношении слова «Вымь» мы ориентируемся на «Словарь собственных имен русского языка» Ф.Л. Агеенко: http://gramota.ru/slovari/dic/?word=%D0%B2%D1%8B%D0%BC%D1%8C&all=x. В нем специально оговорено произношение именно этого географического наименования: при склонении слова «Вымь» нужно сохранять ударение на первом слоге («к ВЫми», «на ВЫми» и т.д.).

03.03.2021 Лариса

Добрый день! Как правильно ставится ударение при склонении слова «Вымь»? Спасибо.

Здравствуйте, Лариса! Согласно «Словарю собственных имен русского языка» Ф.Л. Агеенко, при склонении слова «Вымь» нужно сохранять ударение на первом слоге: «к ВЫми», «на ВЫми» и т.д. Это касается главным образом ситуаций официального общения.

24.02.2021 Вячеслав

Здравствуйте!

Когда и при каких обстоятельствах появилась фраза «пусть земля ему будет пухом»?

Спасибо.

Здравствуйте, Вячеслав! Пожелание «Пусть земля будет тебе пухом» — это перевод латинской фразы «Sit tibi terra levis» (букв. «Пусть земля тебе будет легкой»), которая использовалась также как надпись на надгробиях — как эпитафия (в том числе и в сокращенном виде «S-T-T-L»). Появление этой фразы можно связать с распространением христианства и письменности на Руси, а также с изменением характера погребения умерших: погребальные костры сменились захоронением тела усопшего. Обучение грамоте и наукам, в том числе и на латинском и греческом языках, привело к появлению в русском языке многих выражений, источником которых являются латинский и греческий — языки ранних переводов Библии и ранних научных трактатов. На русской почве фраза прижилась, так как земля-матушка всегда была в почете у народа-земледельца, а после смены типа погребения появилось народное представление о том, что земля-матушка по-особому «относится» к усопшим — принимает их или отвергает. Поэтому пожелание «Пусть земля будет пухом!» получила народное смысловое «приращение» — пусть земля-матушка примет усопшего и будет к нему благосклонна.

22.02.2021 Анна

Здравствуйте! Скажите, пожалуйста, является ли правильной следующая фраза: «Ребята, что можно вынести с нашего урока?» Фраза была произнесена на стадии рефлексии. В конце урока. Спасибо.

Здравствуйте, Анна! Глагол «вынести» имеет в русском языке несколько значений. В данной ситуации общения (на уроке) и интересующей Вас фразе он должен быть употреблен в значении ‘получить, приобрести в результате наблюдения, ознакомления с чем-либо, изучения чего-либо’ («вынести хорошее впечатление; вынести неприязнь и т.

14.02.2021 Андрей

Здравствуйте!

Часто слышим фразу «это две большие разницы» как пояснение существенного различия между кем-то или чем-то. А правильно ли это? Ведь если есть разница, то она как будто бы одна.

Спасибо.

Здравствуйте, Андрей! Вы правы в том, что в данном выражении слово «разница» имеет значение «несходство, различие в чем-л.», и действительно тогда, строго говоря, его употребление требует формы единственного числа (ср. Какая разница? Без разницы). Но тут мы имеем дело с ироничным выражением, которое часто сопровождается отсылкой к источнику — одесскому юмору: «как говорят в Одессе, это две большие разницы». Ироничный, шуточный тон речи часто создается сознательным нарушением логически верных конструкций, т.е. на парадоксе, с чем мы и имеем дело в данном случае. Кроме того, можно предположить, что это шуточное высказывание появилось в результате соединения двух словосочетаний: «большая разница» и «две разные вещи / два разных предмета». В результате появилось очень выразительная фраза, которая более эмоционально и ёмко обозначает суть речи.

Вопросы 1 — 5 из 146

Начало | Пред. | 1 2 3 4 5 | След. | Конец | Все

Как правильно управляющий или управляющая для женщин?

Littleone 2009-2012 > Болтология > Обо всем остальном > слова «заведующий», «управляющий» пишутся в женском роде?

Просмотр полной версии : слова «заведующий», «управляющий» пишутся в женском роде?

26.01.2010, 13:18

В официальных документах, можно писать заведующая, если дальше женские ФИО? Какие-то обрывки воспоминаний о правилах :)), что вроде нельзя.

В официальных документах, можно писать заведующая, если дальше женские ФИО? Какие-то обрывки воспоминаний о правилах :)), что вроде нельзя. Хотя может что-то путаю. Заведующий Иванова смотрится глупо.Можно, конечно можно.

26.01.2010, 13:33

а мне всегда было интересно, слово портной в ж.р. пишется(говорится)- «портная»

а мне всегда было интересно, слово портной в ж.р. пишется(говорится)- «портная»

портниха

АКВАМАРИНа

26.01.2010, 13:35

У меня в трудовой написано «переведена на должность заведующий отделом»:103:

когда пишу заведке ДС заявление, то пишу «заведующему….» это у неё в образце написано так

Ника.net

26.01.2010, 13:40

У меня в трудовой написано «переведена на должность заведующий отделом»:103:

Правильно. Должность — Заведующий отделом.

Склонение по падежам слова Управляющий в единственном и множественном числе

Вы — Заведующая отделом.

Ёшкина кошка

26.01.2010, 13:43

«- Я понимаю вашу иронию, профессор, мы сейчас уйдем… Только я, как заведующий культотделом дома…

— За-ве-дующая, — поправил ее Филипп Филиппович.» (с)

26.01.2010, 13:52

в устной речи понятно, что заведующая, если женщина.

А вот в официальных бумагах, в написании, нет такого правила, что эти слова только в мужском роде?

любимая жена

26.01.2010, 23:28

Такие слова как и слова врач, агроном, астроном и т.д. имеет только мужской род. Поэтому и пишется заведующему отделом, заведующему детским садом и т.д. Написание закреплено правилами орфографии.

ВЗЛЁТНАЯ ПОЛОСА

26.01.2010, 23:49

Как правильно писать «заведующий отделением» в мужском роде или, если пишется с женской фамилией, можно использовать «заведующая отделением»?

Оба варианта возможны, во многих словарях русского языка, в частности в «Русском орфографическом словаре» Российской академии наук слова заведующий (м.

http://gazeta.gallery-chizhov.ru/art.php?art_id=2061

1. Как правильно: согласно приказа, договора, распоряжения или согласно приказу, договору, распоряжению?

Правильно: согласно приказу, договору, распоряжению, штатному расписанию и т. д.

Предлог ‘согласно’в современном русском языке требует ДАТЕЛЬНОГО падежа. Правильно: согласно ЧЕМУ, не чего. Уже в XIX веке конструкция согласно чего, то есть с родительным падежом, расценивалась как характерная примета официально-деловой, канцелярской речи. А в современном русском литературном языке она не является нормативной и для официально-делового стиля. Сейчас правильно только: согласно чему, то есть с дательным падежом.

2. На какой слог падает ударение в слове звонит?

Ударение падает на окончание во всех формах: звонИт, звонИм, звонИшь, звонЯт, то же в приставочных глаголах: позвонИт, созвонИмся, перезвонЯт и т. д.

3. Как правильно: в городе Москва или в городе Москве?

Правильно: в городе Москве.

Правило таково: географическое наименование, употребленное с родовыми наименованиями город, село, станция, поселок, река и под., выступающее в функции приложения, согласуется с определяемым словом, то есть склоняется, если топоним русского, славянского происхождения или представляет собой давно заимствованное и освоенное наименование. Правильно: в городе Москве, в г. Санкт-Петербурге, в городе Владивостоке.

Обычай не склонять географические названия укоренился в профессиональной речи военных и топографов и под влиянием этого профессионально-терминологического языка широко распространился в современной речи, однако нормой его считать нельзя.

Подробно о склонении географических названий см. здесь.

4. Как правильно: на Украине или в Украине?

Литературная норма современного русского языка: на Украине, с Украины.

В 1993 году по требованию Правительства Украины нормативным следовало признать варианты в Украину (в Украине) и соответственно из Украины. Тем самым, по мнению украинского Правительства, разрывалась не устраивающая его этимологическая связь конструкций на Украину и на окраину. Украина с предлогом в получала, по мнению Правительства Украины, лингвистическое подтверждение своего статуса суверенного государства, поскольку названия государств оформляются в русской традиции с помощью предлогов в (во) и из.

Однако литературная норма русского языка, согласно которой следует говорить и писать на Украине, – результат исторического развития языка на протяжении нескольких столетий. Сочетаемость предлогов в и на с определенными словами объясняется исключительно традицией. Ср.: в школе, в институте, в аптеке, в отделе, но: на заводе, на почте, на курорте, на складе и т. д. Литературная норма не может измениться в одночасье из-за каких-либо политических процессов.

5. Как правильно: дОговор или договОр? Как ставить ударение во множественном числе?

Литературная норма: договОр, договОры. Впрочем, некоторые словари уже признают допустимым (но только в непринужденной устной речи!) вариант дОговор, договорА. Вот что пишет К. С. Горбачевич, автор «Словаря трудностей произношения и ударения в современном русском языке»:

Сейчас ещё трудно с уверенностью сказать, станет ли со временем ударение дОговор столь же нормативным и эстетически приемлемым, как договОр. Предпосылки для этого есть. Не только часть интеллигенции, но и некоторые современные известные поэты употребляют вариант дОговор: «Но ты не пугайся. Я договор наш не нарушу, Не будет ни слез, ни вопросов, ни даже упрёка» (О. Берггольц, Ничто не вернётся…).

6. С какой буквы пишется слово президент? Как пишутся названия должностей?

С прописной буквы пишутся названия высших государственных должностей и титулов (Президент Российской Федерации, Председатель Правительства Российской Федерации, Генеральный прокурор Российской Федерации, Чрезвычайный и Полномочный Посол и т. п.) в официальных текстах, например: Указ Президента Российской Федерации В. В. Путина.

Однако в неофициальном употреблении (например, в тексте газетной статьи) эти слова пишутся со строчной буквы, например: президент России подписал указ, премьер-министр критиковал депутатов, генеральный прокурор выдвинул обвинение и т. п.

Название должности министр пишется со строчной буквы.

Такие названия должностей, как генеральный директор, президент компании, начальник отдела и т. п., также пишутся со строчной буквы.

7. На какой слог падает ударение в слове деньгами?

Литературная норма: деньгАм, деньгАми, о деньгАх. Вариант дЕньгам, дЕньгами, о дЕньгах в словарях рассматривается как допустимый, однако устаревающий.

Ударение на первом слоге сохраняется в поговорке не в дЕньгах счастье, а также в названии пьесы А. Н. Островского «Бешеные деньги»: в «Бешеных дЕньгах» А. Островского.

8. Как правильно: скучаю по вам или скучаю по вас?

Возможны оба варианта, но предпочтительным пока следует считать вариант скучаю по вас.

Скучаю (а также грущу, тоскую и т. п.) по вас – старая норма; по вам – новая. Прежние лингвистические издания рекомендовали как нормативные только скучать по вас, по нас. Сегодня эти варианты конкурируют, что находит отражение и в справочниках. Так, «Русская грамматика» (М., 1980) формы скучать по вам и скучать по вас рассматривает как вариативные.

В справочнике Д. Э. Розенталя «Управление в русском языке» указано, что с существительными и местоимениями 3-го лица правильно: скучать по кому-чему, например: скучать по сыну, скучать по нему. Но с личными местоимениями 1-го и 2-го лица мн. числа правильно: скучать по ком, например: скучали по нас, скучаем по вас.

А вот вариант скучать за кем-либо, о котором тоже довольно часто спрашивают, не является нормативным, выходит за рамки русского литературного языка.

9. Что означают слова гламурный, креативный, брутальный?

Гламур – от англ. glamour – ’обаяние, очарование’; ’романтический ореол’; ’чары, волшебство’, (разг.) ’роскошь, шик’.

Управляющий или управляющая?

Гламурный – внешне привлекательный, обладающий внешним блеском, блистательный.

Креативный – творческий, созидательный. Кроме этого, у слова креативный есть такие оттенки значения: нестандартный, небанальный, свежий, талантливый.

Брутальный (от фр. brutal < лат. brutalis) – грубый, жестокий.

10. Какого рода существительное счет-фактура? Как склонять это слово?

Счет-фактура – существительное мужского рода. Правильно: счет-фактура выставлен, счет-фактура получен и т. д. При склонении изменяются обе части этого слова:

счёт-фактура счета-фактуры

счёта-фактуры счетов-фактур

счёту-фактуре счетам-фактурам

счёт-фактуру счета-фактуры

счётом-фактурой счетами-фактурами

о счёте-фактуре о счетах-фактурах

Арбитражный управляющий, назначение на должность

Реферат по предмету: «Правовое регулирование несостоятельности (банкротства)»

Выполнил: студент группы 5ЮД1 Milliondollarboy

Институт гуманитарного образования и информационных технологий

Москва 2009 г.

Нормы Закона о банкротстве (ст.19)определяют, что арбитражный суд, если иное не предусмотрено законом, может назначить арбитражным управляющим физическое лицо, зарегистрированное в качестве индивидуального предпринимателя, обладающее специальными знаниями и не являющееся заинтересованным лицом в отношении должника и кредиторов.

Позитивные требования:

наличие специальных знаний в области несостоятельности;

обязательная регистрация кандидата в качестве индивидуального предпринимателя;

наличие лицензии на право осуществления деятельности по арбитражному управлению;

обязательная регистрация в качестве арбитражного управляющего в арбитражном суде.

Негативные требования:

отсутствие заинтересованности лица в отношении должника или кредиторов;

неосуществление кандидатом на данную должность управления делами должника в течение трех лет до момента назначения его арбитражным управляющим;

отсутствие дисквалификации;

отсутствие судимости.

Арбитражным управляющим может стать только квалифицированный специалист. Поэтому претендент на указанную должность, во-первых, обязан иметь высшее юридическое или экономическое образование, во-вторых, должен пройти специальное обучение на курсах подготовки арбитражных управляющих для получения профессиональных знаний о несостоятельности. Федеральная служба России по финансовому оздоровлению и банкротству (далее — Федеральная служба) организует подготовку арбитражных управляющих через аккредитованные организации, как правило, это высшие учебные заведения. После освоения программы и успешной сдачи квалификационного экзамена кандидату выдается свидетельство — документ, подтверждающий наличие специальных знаний о несостоятельности. Следующим позитивным требованием, установленным законом, является регистрация в качестве индивидуального предпринимателя. Порядок регистрации граждан в качестве индивидуальных предпринимателей определен положением «О порядке государственной регистрации субъектов предпринимательской деятельности», утвержденным Указом Президента РФ от 8 июля 1994 г. Вид деятельности — арбитражное управление (иногда регистрационные органы называют его антикризисным управлением) — должен быть прямо указан в регистрационном свидетельстве индивидуального предпринимателя. Этот вид деятельности указывается в свидетельстве о государственной регистрации только при наличии свидетельства о сдаче экзамена по типовой программе обучения специалистов по антикризисному управлению Федеральной службы. Если гражданин был ранее зарегистрирован как индивидуальный предприниматель, то ему придется переоформить свидетельство для включения в него указанного вида деятельности.

После регистрации кандидат обязан стать на учет в налоговыхорганах и после получения свидетельства о постановке на учет подать заявление о выдаче лицензии в Федеральную службу.Наличие лицензии — это третье позитивное условие.

Российским законодательством предусмотрена выдача лицензий трех категорий:

Лицензия первой категории дает право на осуществление деятельности в качестве арбитражного управляющего или заместителя арбитражного управляющего при проведении процедур банкротства в отношении отсутствующих должников, граждан, индивидуальных предпринимателей, малых предприятий. Для получения лицензии первой категории достаточно выполнения перечисленных позитивных и негативных требований закона.  Лицензия второй категории дает право на осуществление деятельности в качестве арбитражного управляющего или заместителя арбитражного управляющего при проведении процедур банкротства в отношении граждан, индивидуальных предпринимателей, организаций, за исключением тех из них, которые отнесены в установленном порядке к категории крупных экономически или социально значимых. Для получения лицензии второй категории гражданин в качестве дополнительного условия должен иметь стаж работы в качестве арбитражного управляющего не менее 6 месяцев.  Лицензия третьей категории дает право на осуществление деятельности в качестве арбитражного управляющего или заместителя арбитражного управляющего при проведении процедур банкротства в отношении граждан, индивидуальных предпринимателей и организаций (т. е. всех должников без исключения). Для получения лицензии третьей категории гражданин должен в период работы арбитражным управляющим с лицензией второй категории завершить не менее двух процедур внешнего управления и (или) конкурсного производства, получивших положительное заключение экспертной комиссии по арбитражному управлению, а также пройти переподготовку (повышение квалификации) арбитражных управляющих и успешно сдать квалификационный экзамен.

Срок действия лицензий всех категорий — 3 года. Передача (продажа) лицензии другому лицу запрещается.

После получения лицензии кандидат обязан зарегистрироваться в течение 30 дней хотя бы в одном арбитражном суде. Закон допускает регистрацию в нескольких арбитражных судах.

Закон о банкротстве наряду с получением лицензии предусматривает получение аттестатов для отдельных категорий арбитражных управляющих. В соответствии со ст.149 Закона о банкротстве арбитражный управляющий, участвующий в деле о банкротстве профессионального участника рынка ценных бумаг, наряду с лицензией арбитражного управляющего должен иметь аттестат, выдаваемый государственным органом РФ, занимающимся регулированием рынка ценных бумаг. Обязанность получения арбитражным управляющим квалификационного аттестата Центрального банка РФ предусмотрена в ст.6 Федерального закона от 25 февраля 1999 г. N 40-ФЗ «О несостоятельности (банкротстве) кредитных организаций» при проведении процедур банкротства кредитных организаций.

Арбитражный управляющий не должен относиться к числу лиц, заинтересованных в делах должника или кредиторов. Круг заинтересованных лиц очерчен в ст.18 Закона о банкротстве.

Управляющий банка или банком

К таковым относятся:

 руководитель должника (кредитора), а также лица, входящие в совет директоров (наблюдательный совет) должника (кредитора), коллегиальный исполнительный орган должника (кредитора), главный бухгалтер (бухгалтер) должника (кредитора), в том числе и освобожденные от своих обязанностей в течение одного года до момента возбуждения производства по делу о банкротстве;

 супруги лиц, перечисленных в первом пункте, их родственники по прямой восходящей и нисходящей линиям, сестры, братья и их родственники по нисходящей линии, сестры и братья супругов.

Если лицо в течение трех лет до момента назначения арбитражного управляющего уже осуществляло управление делами должника — юридического лица, то оно не может быть назначено арбитражным управляющим. Это второе негативное требование. Следующим требованием является отсутствие ограничений на осуществление деятельности по управлению делами и (или) имуществом других лиц. Иначе говоря, у претендента не должно быть взысканий за совершение административного правонарушения (например, лишение специального права, предоставленного гражданину). Наличие наказания за совершенные преступления, предусмотренные Уголовным кодексом РФ (например, лишение лица права занимать определенные должности или заниматься определенной деятельностью), противоречило бы четвертому негативному требованию, и это правило не следует путать с предыдущим. В данном случае речь идет о том, что гражданин, желающий стать арбитражным управляющим, не должен иметь судимости. Для подтверждения отсутствия судимости кандидату необходимо представить в лицензирующий орган наряду с прочими документами справку из информационного центра Управления внутренних дел.

Наличие всех позитивных и отсутствие всех негативных требований дает лицу право быть назначенным арбитражным судом на должность арбитражного управляющего.

Как правильно: заведующий, или заведующая? Чем или чего?

Временный единоличный исполнительный орган акционерного общества — осуществляет руководство текущей деятельностью общества в пределах компетенции исполнительных органов общества, если компетенция временных исполнительных органов не ограничена уставом.

Временный единоличный исполнительный орган (временный директор) образуется по решению совета директоров общества в следующих случаях:

- Когда общее собрание акционеров (или совет директоров, если это по уставу отнесено к его компетенции) приняло решение о досрочном прекращении полномочий генерального директора и членов правления. Общее собрание также вправе в любое время принять решение о досрочном прекращении полномочий управляющей организации (управляющего).

- Когда по решению совета директоров приостановлены полномочия генерального директора или управляющей организации (управляющего).

- Когда генеральный директор или управляющая организация (управляющий) не могут исполнять свои обязанности.

Чем отличается временный директор от исполняющего обязанности?

Временный единоличный исполнительный орган акционерного общества отличается от исполняющего обязанности единоличного исполнительного органа акционерного общества, прежде всего тем, что его порядок избрания, назначения и прекращения полномочий регулируется только законом об акционерных обществах.

Временный директор избирается в тех случаях, когда по каким-либо причинам директор (генеральный директор) в акционерном обществе отсутствует постоянно (смерть, неспособность исполнять обязанности, отстранение от должности), в то время как исполняющий обязанности – обычно на период временного отсутствия действующего директора (отпуск, командировка, болезнь).

И.о.

Для визитки. Он — управляющий. Она — управляющий или управляющая? — Говорим и пишем правильно

директора действует по приказу действующего генерального директора и в момент назначения его исполняющим обязанности является работником акционерного общества. Временный директор всегда избирается советом директоров (наблюдательным советом) акционерного общества, и может в момент избрания не являться работником общества. Должность исполняющего обязанности директора в обществе отсутствует (вас не могут принять на работу на должность и.о. директора), в то время как временный директор – это самостоятельная должность в штатном расписании (работник принимается на должность временного директора).

И, что немаловажно – формальное ограничение продолжительности исполнения обязанностей директора, как и любой другой должности, существует и ограничивается 3 месяцами, в то время как временный директор действует до прекращения его полномочий или избрания директора – без какого-либо формального ограничения срока.

Посмотреть таблицу

Изменения в законодательстве

Само по себе понятие временного директора возникло в российском законодательстве в 2001 году. Первоначально оно было предназначено только для оперативного решения при смене директора. Типичной ситуацией в это время была следующая: для отстранения действующего директора необходимо единогласное решение всех членов совета директоров, одним из которых был сам директор, а другим – его друг и заместитель. Акционеры, имеющие более 50% голосующих акций, не имели никакой возможности сменить директора акционерного общества или избрать нового директора без согласия бывшего директора или миноритарных акционеров (обладающие небольшим количеством акций).

Но с внесением в 2009 году в Федеральный закон «Об акционерных обществах» изменений (части 5-9 статьи 69) ситуация изменилась.

Совет директоров вправе вынести вопрос о досрочном прекращении полномочий единоличного исполнительного органа акционерного общества, если это решение не принято:

- советом директоров на двух проведённых подряд заседаниях совета директоров общества;

- в течение 2 месяцев с даты прекращения полномочий предыдущего единоличного исполнительного органа акционерного общества.

К сожалению, эта процедура непроста и занимает 4—5 месяцев. Без введения понятия «временного директора» общество и мажоритарный акционер окажутся в ситуации, когда акционерным обществом не управляет никто. Сейчас в такой ситуации, не дожидаясь решения внеочередного общего собрания акционеров, члены совета директоров могут простым большинством голосов, от общего числа членов совета директоров, избрать временного директора, срок действия полномочий которого устанавливается на период до избрания генерального директора. И тогда развитие акционерного конфликта выглядит для мажоритарного акционера уже не так пугающе – ведь контроль над текущей хозяйственной деятельностью акционерного общества останется за мажоритарным акционером.

На практике реализация данной нормы сопряжена со значительными трудностями, прежде всего из-за отсутствия в законодательстве чёткого определения некоторых сроков и существенных моментов, что позволяет в некоторых случаях отстраняемым директорам и миноритарным акционерам успешно блокировать попытки основных акционеров по избранию временного директора и назначению собрания акционеров.

Любое использование материалов только при наличии гиперссылки на kpfm.ru

Главные различияВременный единоличный исполнительный орган акционерного обществаИсполняющий обязанности единоличного исполнительного органа акционерного общества

| Избирается, когда директор отсутствует постоянно | Избирается на период временного отсутствия директора |

| В момент избрания может не являться работником акционерного общества | Является работником акционерного общества и действует по приказу действующего генерального директора |

| Является самостоятельной должностью в штатном расписании | Не является самостоятельной должностью в штатном расписании |

| Нет формальных ограничений исполнения обязанностей | Формальное ограничение продолжительности исполнения обязанностей – 3 месяца |

Интересные статьи

В лице генерального директора действующего или действующей?

Содержание

- Согласование: «…директора Ивановой, действующЕЙ/ЕГО..

- Если ООО в лице директора, то ИП в чьем лице?

- Юридическое лицо

- Правильные конструкции

- Общество с ограниченной ответственностью «Ромашка», в лице Директора Иванова Ивана Ивановича, действующего на основании Устава, именуемое в дальнейшем «Продавец»

- Общество с ограниченной ответственностью «Ромашка», в лице Иванова Ивана Ивановича, действующего на основании доверенности №1 от 01.01.2016 г., именуемое в дальнейшем «Продавец»

- Общество с ограниченной ответственностью «Ромашка», в лице Директора Филиала «Краевой» Иванова Ивана Ивановича, действующего на основании доверенности №1 от 01.01.2016 г., именуемое в дальнейшем «Продавец»