Здравствуйте, в этой статье мы постараемся ответить на вопрос: «Перевод полиции на летнюю форму одежды в 2021 году». Также Вы можете бесплатно проконсультироваться у юристов онлайн прямо на сайте.

Эстетические требования к форме трудно установить, поскольку ведь это сложно прописать на уровне нормативного акта. Цель преобразования спецодежды — сделать внешний вид работников правопорядка солидным и престижным, вызывающим доверие у граждан.

Парадная надевается на принятие присяги, в почётном карауле, в праздники и на ответственные мероприятия. Для сотрудников ППС И ДПС форма предназначена для уличных мероприятий.

Летнее «поло» для полицейского

Оно ведется по нормам снабжения. Установлено несколько десятков различных норм снабжения вещевым имуществом. Это нормы для генералов, для адмиралов Военно-Морского Флота, для старших и младших офицеров, для прапорщиков и мичманов, сержантов и старшин, проходящих военную службу по контракту, для курсантов военных училищ, для солдат и сержантов, проходящих военную службу по призыву, и т.д.

Его в тот день ударили ножом, когда он пытался остановить злоумышленников, в дневное время в центре Алматы снимавших зеркала с его автомобиля. Гибель спортсмена дала толчок масштабной общественной дискуссии о необходимости реформ в министерстве внутренних дел Казахстана.

Один из знаков символизирует принадлежность к МВД России. Он пришивается на левый рукав ровно на 80 мм ниже плеча. Знак выполнен в виде щита треугольной формы, его верхний край закруглен, внизу расположена надпись «МВД», выше щита написано: «ПОЛИЦИЯ».

Появляться в форме в публичных местах во внеслужебное время полицейским запрещается. К ним относятся рестораны, общественные мероприятия, увеселительные заведения. Если во время операции холодная погода сменилась теплом, брюки и куртку складывают в мешок: они не будут мешать выполнению поставленных задач.

Армейская форма разделяется на 3 вида: парадная, повседневная и полевая, а каждая из этих форм, в свою очередь, делится на летнюю и зимнюю. Переход на зимнюю форму осуществляется после выхода соответствующего приказа от командования войсками военных округов. Как правило, это происходит в середине октября. Зимняя военная одежда может различаться у рядового и офицерского составов.

При создании её образцов учитывались все новейшие модные аспекты. Благодаря особому крою, служащий в органах вызывает доверие у граждан страны, тем самым поднимая престиж полиции.

За несоответствие форменной одежды и нарушение требований к носке, отсутствие или неподобающий вид требуемых отличительных знаков, а также недопустимый внешний вид во время исполнения рабочих обязанностей, который свидетельствует о неподобающем отношении к форменной одежде, к работнику может применяться дисциплинарное взыскание.

Все комплекты должны быть пошиты из износостойких и натуральных тканей тёмно-синих оттенков. Специальная обработка формы позволяет носителю чувствовать себя комфортно в любых температурных условиях. Что важно, производителем могут выступать только отечественные предприятия, занимающиеся выпуском текстильной продукции.

Когда переход на летнюю форму одежды 2021 год в полиции

Нарукавный знак принадлежности к МВД России на предметах формы одежды размещается на расстоянии 80 мм от верхнего края нарукавного знака до верхней точки притачивания левого рукава. Остальные нарукавные знаки — на расстоянии 80 мм от верхнего края нарукавного знака до верхней точки притачивания правого рукава.

Образцы новой формы сотрудников полиции во вторник были представлены главе МВД Владимиру Колокольцеву. Они включают в себя летние футболки «поло», облегченные зимние куртки и даже специальные…

Такие мероприятия проводятся два раза в год, когда нормативные документы предписывают смену формы одежды. В настоящий момент сотрудники перешли на зимний вариант формы. Цель проведения — смотр личного состава, заступающего на службу, проверка готовности сотрудников к исполнению служебных задач и их обмундирования.

В центральном военном округе это происходит обычно 15 октября. Ну и все остальные округа ориентируются на эту дату с небольшой поправкой на местные погодные условия. А обратный переход с зимней формы одежды на летнюю происходит так-же по соответствующему приказу, примерно 15 апреля.

На заметку! Все виды форм также различаются по погодным условиям. Под зимнее и летнее время существуют разные комплекты одежды. Даже курсантам положены собственные комплекты спецформы.

После появления ролика в Сети правоохранительные органы начали искать снявшегося в нем человека. Сотрудникам Госавтоинспекции совместно с полицейскими отдела МВД России по столичному району Якиманка удалось спустя неделю установить нарушителя. Актера задержали и увезли в отделение полиции прямо с репетиции.

Организовать изучение , утвержденных настоящим приказом, сотрудниками органов внутренних дел Российской Федерации.2.2. При проведении строевых смотров и перед заступлением на службу проверять соблюдение сотрудниками органов внутренних дел Российской Федерации , утвержденных настоящим приказом.3.

Анонимный ролик, главный герой которого, явно нетрезвый, стоит на набережной в полицейской форме и курит, а подходящий к нему блогер спрашивает, не стыдно ли ему в таком состоянии находиться у Кремля, появился в Сети. Как потом заявил Смолев, скетч носит исключительно сатирический характер, однако в полиции посчитали, что видео «дискредитирует органы внутренних дел».

Организовать изучение , утвержденных настоящим приказом, сотрудниками органов внутренних дел Российской Федерации.2.2. При проведении строевых смотров и перед заступлением на службу проверять соблюдение сотрудниками органов внутренних дел Российской Федерации , утвержденных настоящим приказом.3.

Будет введен новый повседневный костюм для ППС, а также новая летняя тактическая рубашка. На фальшпогонах звёзды и лычки станут не золотистого, а серебристого цвета.

Обращение к Представителю учредителя

Для женщин предусмотрена норма, запрещающая использовать во время несения службы яркий макияж, декоративные элементы гардероба, броские украшения.

В новом приказе МВД России планирует убрать красные канты. На рубашках не будет нарукавных шевронов,за исключением рубашек «поло», где шеврон останется только на левом рукаве.

Особенности ношения предметов формы одежды четко прописаны в регламенте, имеются изображения, наглядно демонстрирующие, как правильно закрепить те или иные элементы. Рисунки помогают визуально воспринять информацию, разместить все требуемые атрибуты в правильном порядке, соблюдая последовательность, предусмотренные места.

Основные положения 1. Настоящие Правила ношения сотрудниками органов внутренних дел Российской Федерации форменной одежды, знаков различия и ведомственных знаков отличия устанавливают порядок ношения сотрудниками органов внутренних дел Российской Федерации форменной одежды, ведомственных знаков отличия сотрудника, ведомственных знаков различия и знаков различия по специальным званиям.

Собрание законодательства Российской Федерации, 2021, N 43, ст.6072; 2021, N 9, ст.948; 2021, N 46, ст.6348. (Сноска в редакции, введенной в действие с 31 августа 2021 года приказом МВД России от 20 июля 2021 года N 771.

Давайте будем уважать друг друга и сайт, на который Вы и другие читатели приходят пообщаться и высказать свои мысли.

Редакция не несет ответственности за достоверность информации, содержащейся в рекламных объявлениях. Редакция не предоставляет справочной информации.

Нужно отметить, что внешний вид и количество разных предметов, входящих в перечень форменной одежды в настоящее время позволяют сотрудникам выглядеть достойно и вносить определенное разнообразие в свой служебный гардероб. Однако, качество ткани, из которой эта форма сшита, зачастую оставляет желать лучшего.

Самые полезные и интересные материалы АиФ. на Даче

Правоохранители перешли на летнюю форму одежды. Сегодня главный полицейский казачьей столицы проверил готовность личного состава Межмуниципального управления ‘Новочеркасское’ к новому сезону. Под зоркий глаз начальника полиции попали не только сами сотрудники, но и техника.

В случае отсутствия события или состава преступления участковый вправе вынести постановление об отказе в возбуждении уголовного дела. Аналогичная ситуация и с административным правонарушением», — пояснили в МВД.

При необходимости не понадобится снимать капюшон: отверстия расстегиваются, появляется возможность пользоваться наушниками.

Под каждую задачу сотрудникам правопорядка необходимо использовать конкретный комплект спецодежды. Все их можно разделить на 4 группы:

- повседневная (для ежедневной работы);

- выходная (для праздничных мероприятий);

- особая (для выполнения специфических задач);

- для наружной службы (для работы на улицах).

Изменения в форме одежды полиции в 2021 году

Штрафы на незаконное ношение форменной одежды (в том числе военной, милиции и т.д.), а также государственных наград, были увеличены в несколько раз в 2010 году.

Когда то 5-6 машин заступало , теперь как сказали выше 1-2 , и чего вы удивляетесь что к вам не едут? Скоро вообще будет некому ездить. Будете друг друга проверять.

Комплекты спецодежды предназначены для сотрудников, работающих по всей стране, изначально рассчитаны на типовые погодные условия. Например, форма для работы в тёплое время года шьётся из воздухопроницаемой ткани, чтобы служащий не страдал от жары. Комплекты для холодных дней оснащены подкладками.

Одна-две машины на весь район, а вызовов тьма. Ножевые, семейные скандалы и тд. Кто-то по очереди исполняет адреса, кто-то по серьезности происходящего. Все работают, но это не от них зависит, это не супермены на вертолёте. В МВДно работать некому просто.

Право ношения форменной одежды сотрудниками в соответствии с присвоенными специальными званиями распространяется на сотрудников и лиц, уволенных со службы в органах внутренних дел Российской Федерации 4 , с правом ношения форменной одежды, установленной на момент увольнения.

Утвердить Правила ношения сотрудниками органов внутренних дел Российской Федерации форменной одежды, знаков различия и ведомственных знаков отличия согласно приложению.

Целью плана на 2021–2021 годы, по словам Ирины Медниковой, «является снижение коррупционных рисков в деятельности органов внутренних дел; цифровизация процессов взаимодействия с населением; повышение доверия общества», а зоной контроля — взаимодействие сотрудников органов внутренних дел с населением.

С 1539 года в письменных источниках упоминаются в Москве бояре, которым разбойные дела приказаны. Но так как разбои не прекращались, то временная комиссия обратилась в постоянную и таким образом явилась разбойная изба, или разбойный приказ.

Появляться в общественных местах сотрудникам, на которых надета спецформа, не рекомендуется. Женщинам не следует сочетать форму с вычурным макияжем, выделяющимися украшениями и аксессуарами.

Как то вызывали полицию человека избивали трое,приехали через 3,5 часа с тем учетом,что ОП находится в 2х остановках. Ведь во всем мире существует такая практика, что люди, переодевшись в полицейскую форму, совершают преступления, грабят банки, угоняют машины и т.д. Если тяжело различить, есть ли какие-то опознавательные знаки российских правоохранительных органов на форме, то рисковать не нужно. Лучше, если на форме не будет никаких опознавательных знаков», — говорит Некрасов.

Похожие записи:

Если индивидуальный предприниматель хочет прекратить деятельность, это необходимо сделать по определенным правилам. Иначе последуют санкции со стороны налоговиков и других контролирующих органов. Рассказываем, как правильно закрыть ИП.

Основания для закрытия ИП

Например, предприниматель решил закрыть бизнес или изменить форму собственности для своего дела. Он пишет заявление о прекращении работы под статусом индивидуального предпринимателя. После этого ИП снимают с регистрационного учета.

Но существуют другие основания:

- Смерть человека. С учета снимают после справки из загса.

- Решение суда. Здесь есть несколько вариантов. Это банкротство, запрет заниматься бизнесом со стороны правоохранительных органов, требования ФНС из-за нарушения налогового законодательства.

- Решение налоговиков. Если не платить налоги и взносы в течение 15 месяцев, то ИП закроют контролирующие органы.

- Окончание срока проживания в России. Это правило действует для иностранцев, которые занимаются бизнесом на территории РФ.

Руководитель бухгалтерской и юридической компании «Авирта» Марат Самитов отмечает еще несколько оснований для закрытия ИП:

«Некоторые хотят сэкономить на страховых взносах и переходят в статус самозанятых. Встречал варианты, когда люди уезжают из России и начинают вести бизнес за границей. Часть людей переходят на государственную службу, а там запрещено заниматься предпринимательской деятельностью. Но, конечно, главная причина — это трудности с бизнесом и невозможность продолжать свое дело»

Если ИП добровольно хочет прекратить работу, то необходимо выполнить определенные действия.

1. Рассчитать и уволить сотрудников

Если ИП выступает в качестве работодателя, то при закрытии необходимо соблюдать требования закона о защите прав сотрудников:

Уведомление службы занятости

Это требование закона, а не Трудового кодекса, так как государство контролирует ситуацию с количеством безработных. Поэтому предприниматель обязан сообщить в Службу занятости о сокращении сотрудников. Это нужно сделать за 2 недели до увольнения. Закон разрешает подать уведомление в свободной форме. В документе указывают должность, квалификацию, специальность и зарплату.

Предупреждение сотрудников

По закону, организация предупреждает сотрудника о сокращении за 2 месяца, но для ИП это правило не действует. Поэтому важно этот момент заранее закрепить в трудовом договоре. Например, установить срок в 2 недели.

Затем издают приказ о прекращении действия трудового договора. Для этого проще использовать стандартную форму № Т-8.

В приказе нужно написать основание для увольнения. Обычно используют пункт 1. часть 1 из статьи 81 Трудового кодекса: «Расторжение трудового договора из-за прекращения деятельности индивидуального предпринимателя». Приказ под подпись показывают сотрудникам. Эксперты не рекомендуют увольнять сотрудников по собственному желанию: появляется угроза, что работник подаст в суд и оспорит законность увольнения.

Затем делают отметку об увольнении в трудовой книжке и карточке сотрудника. В последний рабочий день сотрудникам выдают справку о стаже СЗВ-СТАЖ, справку о доходах 2-НДФЛ, трудовую книжку и справку СТД-Р, если попросит сотрудник.

И самое главное, сотрудникам обязательно выплачивают зарплату, компенсацию за неиспользованный отпуск и другие начисления по трудовому договору.

2. Уплатить взносы и сдать отчеты

Не стоит забывать, что при закрытии за сотрудников обязательно платят взносы и налоги. Для этого отправляют документы в контролирующие органы:

РСВ и 6-НДФЛ для Федеральной налоговой службы.

Форма 4-ФСС для Фонда социального страхования.

Формы СЗВ-М, СЗВ-СТАЖ, СЗВ-ТД для Пенсионного фонда России.

Взносы необходимо уплатить в течение 15 дней после увольнения сотрудников. К тому же, надо подать заявление, что работодатель снимается с учета. Это делают через личный кабинет в ФСС. Бланк для заявления можно скачать на сайте Фонда социального страхования.

3. Снять с учета ККТ (онлайн-кассу)

По закону предприниматель должен обратиться к налоговикам, если он потерял кассовый аппарат или передал в пользование другому лицу. В случае закрытия ИП сотрудники ФНС обязаны автоматически снять онлайн-кассу после появления отметки в ЕГРИП. Но если предприниматель хочет убедиться, что кассу точно снимут с учета, то надо написать заявление в ФНС. Это делают в налоговой инспекции, на сайте службы или через личный кабинет оператора фискальных данных.

4. Уничтожить печать

Индивидуальные предприниматели имеют право работать без печати, но некоторые ее используют. Когда статус ИП закрыт, то печать становится недействительной. Но ее могут использовать мошенники, и тогда у правоохранительных органов могут появиться вопросы. Поэтому лучше ее уничтожить.

Это можно делать самостоятельно. Но придется издать приказ об уничтожении печати, составить акт и все это сделать в присутствии специальной комиссии. В комиссию могут входить любые люди. Например, родственники, друзья или сотрудники. Акт и приказ нужно обязательно сохранить. Все документы заполняются в свободной форме. Главное, не забыть указать номер печати или штампа и фио членов комиссии.

Печать может уничтожить и сторонняя организация. Но это сделают за дополнительные деньги. В этом случае попросят заявление, документы ИП и выписку из ЕГРИП. После уничтожения печати, нужно обязательно забрать акт.

5. Закрыть все дела с партнерами и контрагентами

Это одна из самых важных вещей в процессе закрытия ИП. Необходимо прекратить все договоры и оплатить все задолженности перед контрагентами. Это важно сделать, потому что индивидуальный предприниматель отвечает за долги собственным имуществом.

Например, организатор концертов заказал рекламу на билбордах и smm-продвижение в рекламном агентстве. За все работы он должен заплатить 100 тысяч рублей. Если он не рассчитается за эту работу и закроет ИП, то агентство имеет право подать в суд. Скорее всего, это приведет к аресту банковских счетов, а приставы могут забрать часть имущества. Но если контрагенты готовы ждать, то можно вернуть деньги и после закрытия ИП.

Необходимо добиться и того, чтобы контрагенты оплатили все долги перед ИП. Просто физическому лицу будет сложнее это сделать. Потому что дела будет рассматривать обычный суд, а индивидуальный предприниматель имеет право сразу обратиться в арбитражный суд. Это более компетентный орган в денежных спорах.

6. Подготовить пакет документов для налоговой

Придется предоставить документы в налоговую, а именно в отделение, где проходила регистрация ИП. Для этого заполняют форму № Р26001.

Форму заполняют ручкой или на компьютере. В разделе 3 ничего писать не нужно, а раздел 4 заполняется, если заявление подает представитель ИП. При этом у него должна быть доверенность, которую заверили у нотариуса. Подпись предпринимателя тоже должна быть заверена, кроме случая, когда он передает документы сам и подтверждает личность паспортом.

Нужно оплатить Госпошлину в 160 рублей. Ее можно сформировать на сайте ФНС. Еще в правилах написано, что нужно предоставить справку в ПФР, что предприниматель вел персонифицированный учет. Но на практике налоговики делают это самостоятельно в рамках межведомственного обмена документами.

Для подачи документов есть несколько способов:

- Самостоятельно в отделении ФНС. Обязательно возьмите с собой паспорт.

- Через доверенное лицо. Его полномочия нужно обязательно заверить у нотариуса.

- Почтой. Не забудьте объявить стоимость и сделать опись документов. Подпись предпринимателя должна быть заверенной у нотариуса.

- Сайт ФНС или портал Госуслуги. Понадобится квалифицированная электронная подпись.

- В МФЦ. Самостоятельно или через представителя.

Если в документах нет ошибок, а у налоговиков не появились вопросы, то в течение 5 рабочих дней налоговики высылают уведомление о снятии с учета и запись в ЕГРИП. В целом, нужно сказать, что контролирующие органы спокойно смотрят на закрытие ИП и не подозревают заранее предпринимателя в чем-то. Проблемы будут только, если не оплатить взносы и налоги.

7. Закрыть расчетный счет

Это довольно просто сделать — достаточно написать в свой банк через личный кабинет и представители банка пришлют бланк для заявления. После этого счет закроют.

Но директор департамента разработки продуктов банка «Юнистрим» Лев Соколов говорит, что банк все равно закроет счет, если индивидуальный предприниматель прекращает деятельность:

«У каждого банка есть личный кабинет в ЦБ, который связан и с налоговой. Происходит постоянный обмен информацией. Например, когда нужно удержать деньги в рамках взысканий. Поэтому в банке увидят, что ИП закрыл свой статус. После этого ему отправят уведомление, что его расчетный счет закрывают»

8. Уплатить взносы

Все индивидуальные предприниматели платят фиксированные взносы:

Обязательное пенсионное страхование — 32 448 рублей.

Обязательное медицинское страхование — 8426 рублей.

Когда закрывают ИП, есть 15 календарных дней после снятия с учета, чтобы уплатить страховые взносы. Если предприниматель проработал не весь год, то сумма уменьшается пропорционально количеству отработанных дней. Используйте калькулятор страховых взносов, чтобы узнать точную сумму. Еще придется заплатить 1% с суммы, которая приносила доход в 300 000 рублей.

9. Заплатить налоги и сдать отчетность

Сроки для сдачи отчетности зависят от систем налогообложения:

- ИП на УСН. Декларацию подают не позже 25 числа месяца, который идет за месяцем закрытия ИП. На титульном листе необходимо поставить 50 в поле «Код налогового периода».

- ИП на ОСН. Декларацию 3-НДФЛ подают в течение 5 дней после внесения записи в ЕГРИП, а налог нужно заплатить в течение 15 дней. Декларацию по НДС подают не позже 25 числа месяца, который идет за кварталом, в который ИП прекратил деятельность. Налог платят сразу или делят на 3 части и платят каждый месяц до 25 числа в течение квартала.

- ИП на ЕНВД. Подают декларацию не позже 20 числа месяца, который идет за месяцем закрытия ИП. Налог необходимо уплатить до 25 числа того же месяца.

- ИП на патенте. Подают заявление до окончания патента. Имеют право пересчитать стоимость патента, а переплату вернуть или отправить в счет других налогов.

ИП должен обязательно заплатить налоги. Если прекратите бизнес и останетесь должны, то контролирующие органы не оставят вас в покое. Все долги переходят на физическое лицо. Их взыщут с помощью судебных приставов или через процедуру банкротства. А после этого могут запретить заниматься бизнесом на 5 лет.

Юрист в сфере HoReCa Юлия Вербицкая рекомендует применять небольшие хитрости, чтобы снизить налоги:

«Многие не закрывают ИП, думая, что это нельзя делать при наличии долгов по налогам. Но это не так, если ИП не используется, как раз лучше не копить лишние долги и как можно быстрее его закрыть, а уже потом понемногу рассчитываться с долгами. Увы, отсутствие операций по счету не освобождает от страховых взносов, а это более 40 тыс. рублей в год. Хотя не спешите закрывать ИП, есть способ, который использую сама. Это очень хорошая альтернатива закрытию ИП, чтобы сэкономить на страховых взносах. Бывает, что ИП используется редко, но все равно изредка требуется выставить счет какой-нибудь компании и принять оплату официально на реквизиты ИП (кто-то отказывается работать с физическими лицами, даже если они оформлены как самозанятые). Тогда можно не закрывать ИП, а сменить систему налогообложения: отказаться от УСН и выбрать систему «налог на профессиональный доход». Это именно та система, которую используют самозанятые (6% с юрлиц и ИП, 4% с физических лиц). Ее могут применять и лица, зарегистрированные в качестве ИП, и у нее есть очень хороший бонус — она освобождает от уплаты страховых взносов. Кроме того, не надо будет сдавать налоговую декларацию, вся отчетность происходит в приложении «Мой налог». У этого режима есть ограничения (например, нельзя иметь работников, перепродавать товары и т.д.), но для большинства предпринимателей, оказывающих услуги в одиночку, он подойдет»

А Марат Самитов рекомендует еще один лайфхак:

«Многие предприниматели забывают вовремя платить фиксированные страховые взносы и делают это уже после закрытия ИП. А если это сделать заранее, то уже после закрытия ИП можно уменьшить упрощенный налог на сумму фиксированных страховых взносов. Но обычно такие вещи отслеживает бухгалтер и предприниматели переплачивают»

Кстати, в ПланФакте мы писали про законные способы сокращения налогов на УСН. Прочитайте и используйте их, чтобы улучшить финансовое положение бизнеса.

10. Обязательно хранить документы

Многие предприниматели ошибочно думают, что закрыли статус индивидуального предпринимателя, и можно обо всем забыть, но это не так. Налоговые документы и книги учета и расходов необходимо хранить еще 4 года после закрытия ИП. Дело в том, что налоговики имеют право задать вопросы или попросить пояснения в любой момент. Например, ваш контрагент попал под подозрения, и инспекторы начали проверку всех сделок.

Документы кадрового учета хранят в течение 50 лет. Это трудовые договоры, приказы о приеме на работу или увольнении, личные дела, карточки сотрудников, ведомости по начислению зарплаты.

Как узнать, что статус ИП закрыт

На сайте ФНС есть специальный раздел для уточнения информации. Достаточно выбрать регион, ввести ИНН или ФИО, чтобы узнать о состоянии статуса индивидуального предпринимателя.

Как закрыть ИП, если не велась деятельность

В этом случае нет принципиальных отличий. Нужно уплатить все взносы, налоги и сдать отчеты. И уже потом выполнить весь порядок действий, который описан в этой статье.

Какие ошибки чаще всего допускают при закрытии ИП

Главные ошибки связаны с тем, что люди не платят взносы и налоги. Многие считают, что этого не нужно делать, раз предприниматель прекратил свою деятельность. Вторая распространенная ошибка — потеря документов. Предприниматели в целом часто довольно плохо следят за документооборотом, а после прекращения деятельности тем более. Но это неправильно.

Закрывать ИП самостоятельно или с помощью специалистов

В целом, закрытие ИП — это довольно легкая и стандартная процедура, которую реально сделать самому. Но если у предпринимателя большие обороты и десятки сотрудников, то имеет смысл привлечь специалистов. Например, юристов или бухгалтера. Они помогут рассчитать все налоги и защитят от ошибок в объемной документации.

Сооснователь магазина Ячей Александр Мясников считает, что для закрытия ИП лучше обратиться к специалистам:

«Если бы я закрывал ИП сегодня, то обратился бы за помощью. Например, к бухгалтеру. Это раньше можно было закрыть статус и не переживать, что там с налогами и взносами. Сегодня все автоматизировано, а долги переходят на физическое лицо. Если ИП работал долго, у него куча контрагентов, то перед закрытием лучше все тщательно проверить, чтобы потом ничего неожиданно не прилетело»

Подводя итоги, стоит сказать, что процесс закрытия ИП довольно простой, но сложности появляются, если у предпринимателя работают наемные сотрудники. В этом случае, кроме налогов, придется заплатить и страховые взносы. Поэтому при закрытии лучше проконсультироваться с бухгалтером или юристом.

Итак, давайте подведем итоги. Что нужно сделать, чтобы закрыть ИП без штрафов и санкций:

- Уволить и рассчитать сотрудников. При этом нужно обязательно сообщить об увольнени Службе занятости. Кроме этого, обязательно заплатите за работников взносы и налоги.

- Снять с учета ККТ (онлайн-кассу). Можно написать заявление в ФНС, но если вас снимут с учета как ИП, то затем налоговики самостоятельно снимут кассу с учета.

- Завершите дела с контрагентами. Завершите все сделки, чтобы не остаться должником и чтобы не были должны вам. Долги ИП затем переходят на физическое лицо.

- Собрать документы для ФНС. Заплатите госпошлину и отправьте форму № Р26001.

- Сдать отчеты и уплатить налоги. Это обязательное условие. Если останетесь должны, то приставы взыщут долги как с физического лица.

- Получить выписку из ЕГРИП. Ее пришлют налоговики, если вы заплатите налоги и соберете все документы.

- Уничтожить печать. Это делают самостоятельно или с помощью специальных организаций. Если уничтожаете сами, то нужно собрать комиссию, издать приказ и оформить акт.

- Сохранить документы. Обязательно храните все отчеты и кадровые документы. Это требование закона.

Они будут нужны только перед регистрацией на рейс

Запрашивать информацию о наличии сертификата будет даже не сама авиакомпания, а провайдер ее инвенторной системы бронирования / Евгений Разумный / Ведомости

Минтранс скорректировал свою позицию о необходимости проверки QR-кодов, свидетельствующих о вакцинации авиапассажиров от COVID-19. Когда проверка станет обязательной, QR-коды не будут требовать на этапе продажи билетов, сертификат станут проверять только перед регистрацией на рейс. Об этом «Ведомостям» сообщили три источника в авиакомпаниях и один собеседник, знакомый с итогами совещания в Минтрансе 1 декабря.

Обсуждение QR-кодов прошло в ведомстве с участием представителей авиаотрасли, подтвердили два собеседника. «Скорректированная позиция Минтранса будет представлена 7 декабря на встрече с депутатами в комитете по транспорту Госдумы под председательством Евгения Москвичева», – сообщил один из источников. Руководитель аппарата комитета Ираклий Асламазов подтвердил «Ведомостям», что встреча для обсуждения этого законопроекта действительно запланирована на 7 декабря.

Если у пассажира уже после покупки авиабилета не окажется сертификата о вакцинации, зарегистрированного на сайте «Госуслуги», авиакомпания пришлет ему уведомление о необходимости получить такой сертификат, рассказали собеседники «Ведомостей». Только при наличии QR-кода перевозчик сможет зарегистрировать пассажира на рейс (как правило, регистрация у российских перевозчиков начинается за сутки до вылета). Если сертификат к этому моменту так и не появится на «Госуслугах», авиакомпания расторгнет договор перевозки и в течение 30 дней должна будет вернуть полную стоимость билета. Как пояснил «Ведомостям» один из собеседников, запрашивать информацию о наличии сертификата будет даже не сама авиакомпания, а провайдер ее инвенторной системы бронирования, в которой перевозчики хранят данные о рейсах, тарифах и емкостях. Это такие компании, как Sabre, Amadeus, Navitaire или российские «Сирена трэвел» и «Онлайн резервейшн систем». Аналогично верификация сертификатов будет проходить, если билет будет куплен не напрямую у авиакомпании, а у агента по продажам.

Собеседники «Ведомостей» не пояснили, как будет проходить проверка сертификатов у россиян, у которых нет профиля на «Госуслугах». На 30 декабря 2020 г. на «Госуслугах» было зарегистрировано 126 млн пользователей, в конце мая – 135 млн (более поздних данных нет).

Законопроекты об обязательной проверке QR-кодов в общественных местах и на авиационном и железнодорожном транспорте были внесены в Госдуму 12 ноября. Это вынужденная мера для сдерживания распространения коронавируса, пояснила руководитель оперштаба и вице-премьер Татьяна Голикова. Обязательная проверка кодов в общепите начнется с 1 февраля 2022 г., дату введения проверки на транспорте правительство объявит позднее. По данным источника «Ведомостей», на транспорте проверку сертификатов о вакцинации также могут ввести в феврале. По данным Минтранса, из 58 млн путешествующих россиян (с августа 2020 г. по август 2021 г.) только около 30% (18 млн человек) оказались привиты от коронавируса.

При формировании новой позиции Минтранс принял во внимание, что граждане должны иметь право без ограничений приобретать билеты, а также тот факт, что билеты зачастую покупают заранее – до вылета можно успеть вакцинироваться, поясняет один из источников. После обсуждения темы в думском комитете по транспорту текст законопроекта, уже внесенного в Госдуму, будет скорректирован, добавил другой собеседник «Ведомостей».

Кроме того, Минтранс на совещании подтвердил планы компенсировать авиакомпаниям потери от потенциального снижения пассажиропотока после введения проверки, говорят собеседники. По предварительным оценкам S7 Airlines, авиатрафик при покупке билетов по QR-кодам может снизиться на 50%. Как сообщали «Ведомости», министерство просило Минфин предоставить отрасли в декабре в виде компенсации 8,09 млрд руб.: 7,03 млрд руб. – авиакомпаниям и 1,06 млрд руб. – аэропортам.

Представители Минцифры и Минтранса отказались от комментариев «Ведомостям». Представитель Минфина заявил, что в настоящее время вопрос о компенсациях проходит межведомственное обсуждение.

Против введения проверки QR-кодов на этапе продажи билетов высказывался гендиректор «Аэрофлота» Михаил Полубояринов и представитель S7. Союз агентств делового туризма в ноябре также направлял письмо в комитет Госдумы по транспорту с просьбой отказаться от этой инициативы, писали «Ведомости». Авиаотрасль будет терять не менее 15 млрд руб. ежемесячно из-за требований проверки кодов при покупке билетов, писал «Коммерсантъ» со ссылкой на оценку экономистов одной из авиакомпаний.

«Пассажиры чаще всего покупают билеты заранее, когда планируют летний отдых. Так вышло, что многие еще не вакцинированы, но смогут это сделать до непосредственного полета. В этом случае ограничение продажи без сертификата работает не в пользу авиакомпаний и не в пользу граждан. Конечно, все равно будут возникать спорные ситуации с кодами, но это решение – значительный шаг вперед. В любом случае сейчас важно правительству запланировать расходы на поддержку авиакомпаний, чтобы после пандемии мы их не потеряли», – говорит глава Общероссийского объединения пассажиров Илья Зотов.

«В схеме, предложенной Минтрансом, проверять QR-код при посадке уже не нужно будет, а те, у кого нет профиля на «Госуслугах», будут предъявлять код в распечатанном виде, – замечает главный редактор avia.ru Роман Гусаров. – Это снимет много вопросов, связанных с рисками задержек рейсов». Он считает, что «сообщения о падении пассажиропотока на 50% из-за этой меры – это спекуляции», так как те, кто хочет поехать в отпуск и выехать за границу, могут привиться. По оценке эксперта, из 120 млн авиапассажиров в год (пассажиропоток российских авиакомпаний в 2019 г. составил 128 млн человек. – «Ведомости») уникальных людей, совершивших перелет, как минимум вдвое меньше. «Критически необходимо, чтобы из них привились наиболее активно летающие», – считает Гусаров.

В подготовке материала участвовала Елизавета Хамидуллина

- Статья

- Чтение занимает 8 мин

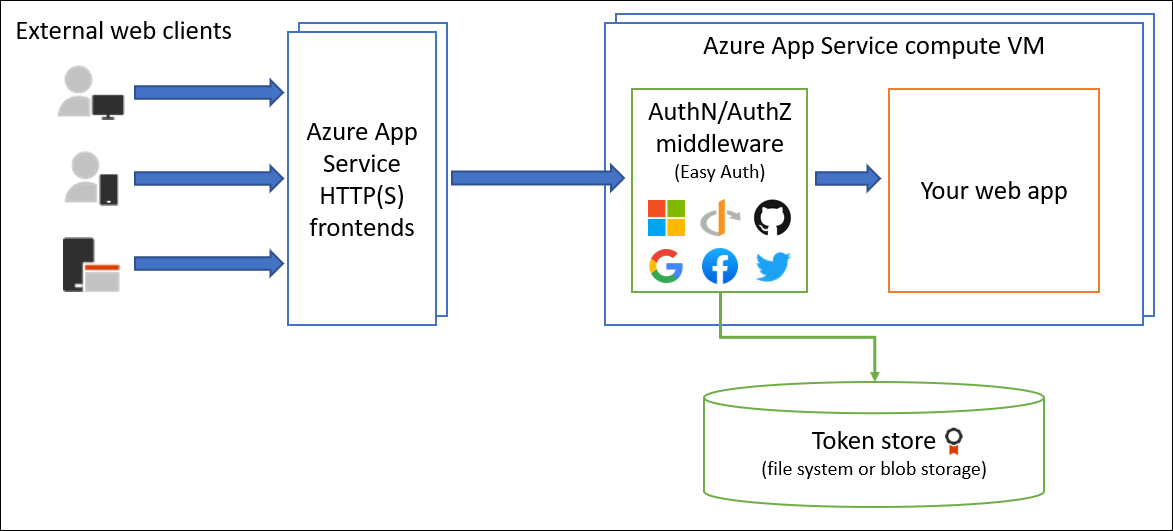

Служба приложений Azure предоставляет встроенные возможности проверки подлинности и авторизации (иногда называемые «EasyAuth»), поэтому для входа пользователей в систему и предоставления доступа к данным необходимо написать минимальный код или обойтись без кода в веб-приложении, RESTfu API и серверной части мобильных приложений, а также в Функциях Azure. В этой статье описывается, как служба приложений помогает упростить проверку подлинности и авторизацию для вашего приложения.

Зачем использовать встроенную проверку подлинности?

Вам не обязательно использовать эту функцию для проверки подлинности и авторизации. Вы можете использовать пакетные функции безопасности на вашей веб-платформе или написать собственные служебные программы. Однако необходимо поддерживать актуальность вашего решения путем установки последних обновлений безопасности, протокола и браузера.

Реализация безопасного решения для аутентификации (входа пользователей) и авторизации (предоставление доступа к защищенным данным) может потребовать значительных трудозатрат. Необходимо соблюдать отраслевые рекомендации и стандарты и обеспечить актуальность реализуемого решения. Встроенная функция проверки подлинности для Службы приложений и Функций Azure позволяет экономить время и сократить трудозатраты, предоставляя встроенную проверку подлинности с помощью федеративных поставщиков удостоверений, что дает возможность сосредоточиться на остальной части вашего приложения.

- Служба приложений Azure позволяет интегрировать различные возможности проверки подлинности с веб-приложением или API, лишая вас необходимости реализовывать их самостоятельно.

- Она встроена непосредственно в платформу и для использования не требует какого бы то ни было опыта работы с конкретным языком, пакетом SDK или средством обеспечения безопасности или даже какого-либо кода.

- Можно выполнить интеграцию с несколькими поставщиками входа. Например, Azure AD, Facebook, Google, Twitter.

Поставщики удостоверений

Служба приложений использует федеративную идентификацию, при которой сторонний поставщик управляет удостоверениями пользователей и потоком проверки подлинности. По умолчанию доступны следующие поставщики удостоверений:

При включении проверки подлинности и авторизации с помощью одного из этих поставщиков конечная точка входа станет доступной для проверки подлинности пользователя и для проверки токенов проверки подлинности от поставщика. Вы можете предоставить своим пользователям любое количество этих вариантов входа.

Рекомендации по использованию встроенной проверки подлинности

Включение этой функции приведет к автоматическому перенаправлению всех запросов к приложению по протоколу HTTPS независимо от параметра конфигурации службы приложений для принудительного применения HTTPS. Это можно отключить с помощью параметра requireHttps в конфигурации V2. Однако мы рекомендуем использовать протокол HTTPS, и вы должны позаботиться о том, чтобы маркеры безопасности не передавались через небезопасные соединения HTTP.

Службу приложений можно использовать для проверки подлинности с ограничением или без ограничения доступа к содержимому и API сайта. Чтобы ограничить доступ приложений только для пользователей, прошедших проверку подлинности, задайте действие, которое будет выполняться, если запрос не прошел проверку подлинности для входа с помощью одного из настроенных поставщиков удостоверений. Чтобы выполнять проверку подлинности, но не ограничивать доступ, для параметра Предпринимаемое действие, если проверка подлинности для запроса не выполнена установите «Разрешить анонимные запросы (нет действия)».

Примечание

Каждой регистрации приложения следует назначить свое разрешение и согласие. Создайте отдельные регистрации приложений для отдельных слотов развертывания, чтобы не предоставлять общий доступ к разрешениям в средах. Это поможет предотвратить проблемы с рабочим приложением при тестировании нового кода.

Принцип работы

Архитектура функций

Поток аутентификации

Поведение авторизации

Хранилище токенов

Ведение журнала и трассировка

Архитектура функций

Компонент ПО промежуточного слоя проверки подлинности и авторизации — это функция платформы, которая работает на той же виртуальной машине, что и приложение. Если он включен, каждый входящий HTTP-запрос проходит через него перед обработкой в коде вашего приложения.

ПО промежуточного слоя платформы выполняет для приложения несколько задач:

- проверка подлинности пользователей и клиентов у указанных поставщиков удостоверений;

- проверка, хранение и обновление токенов OAuth, выданных настроенными поставщиками удостоверений;

- управление сеансом с проверкой подлинности;

- вставка сведений об удостоверении в заголовки HTTP-запросов.

Модуль выполняется отдельно от кода приложения и настраивается с помощью параметров Azure Resource Manager или файла конфигурации. Какие-либо пакеты SDK, определенные языки программирования или изменения кода приложения не требуются.

Архитектура функций в Windows (без развертывания контейнера)

Модуль проверки подлинности и авторизации выполняется в качестве собственного модуля IIS в той же песочнице, что и код приложения. Если он включен, каждый входящий HTTP-запрос проходит через него перед обработкой в коде вашего приложения.

Архитектура функций в Linux и контейнерах

Модуль проверки подлинности и авторизации выполняется в отдельном контейнере, изолированном от кода приложения. Используя так называемый Шаблон посредника, он взаимодействует с входящим трафиком для выполнения тех же функций, что и в Windows. Поскольку он не выполняется внутри процесса, прямая интеграция с конкретными языковыми платформами невозможна. Однако соответствующие сведения, необходимые вашему приложению, передаются с помощью заголовков запросов, как описано ниже.

Поток проверки подлинности

Поток проверки подлинности одинаков для всех поставщиков, но будет различным для разных способов входа в систему: с использованием пакета SDK поставщика или без.

- Без использования пакета SDK поставщика. Приложение делегирует федеративный вход в службу приложений. Обычно это относится к приложениям браузера, которые могут предоставить пользователю страницу входа поставщика. Код сервера управляет процессом входа, поэтому он также называется управляемым сервером потоком или потоком сервера. Этот вариант применяется к браузерным приложениям. Он также относится к собственным приложениям, в которых вход пользователей в систему выполняется с помощью пакета SDK для клиента мобильных приложений. Пакет SDK открывает веб-представление, в котором пользователи выполняют вход с помощью проверки подлинности службы приложений.

- С использованием пакета SDK поставщика. Вход пользователей в приложение на странице поставщика выполняется вручную, а затем приложение отправляет маркер проверки подлинности в Службу приложений Azure для проверки. Обычно это относится к внебраузерным приложениям, которые не могут предоставить пользователю страницу входа в систему. Код приложения управляет процессом входа, поэтому его также называют управляемым клиентом потоком или потоком клиента. Этот вариант применяется к REST API, Функциям Azure и клиентам браузера JavaScript, а также к браузерным приложениям, которым требуется больше гибкости при входе в систему. Это также относится к собственным мобильным приложениям, в которых вход пользователей в систему выполняется с помощью пакета SDK поставщика.

Вызовы из доверенного приложения браузера в Службе приложений к другому REST API в Службе приложений или Функциях Azure могут проходить проверку подлинности с помощью управляемого сервером потока. Дополнительные сведения см. в статье о настройке входа и выхода.

В приведенной ниже таблице показаны шаги выполнения потока проверки подлинности.

| Шаг | Без использования пакета SDK поставщика | С использованием пакета SDK поставщика |

|---|---|---|

| 1. Вход пользователя | Перенаправляет клиента к /.auth/login/<provider>. | Код клиента выполняет вход пользователя непосредственно через пакет SDK поставщика и получает токен проверки подлинности. Дополнительные сведения см. в документации поставщика. |

| 2. Действия после проверки подлинности | Поставщик перенаправляет клиент к /.auth/login/<provider>/callback. | Клиентский код отправляет токен из поставщика в для проверки. |

| 3. Установка проверенного сеанса | Служба приложений добавляет файлы cookie, прошедшие проверку подлинности, в ответ. | Служба приложений возвращает собственный токен проверки подлинности в код клиента. |

| 4. Обработка содержимого, прошедшего проверку подлинности | Клиент включает файлы cookie, прошедшие проверку подлинности, в последующие запросы (автоматически обрабатываются браузером). | Код клиента предоставляет токен проверки подлинности в заголовке X-ZUMO-AUTH (автоматически обрабатывается пакетами SDK для клиента мобильных приложений). |

Для клиентских браузеров служба приложений может автоматически перенаправлять всех не прошедших проверку пользователей к /.auth/login/<provider>. Вы также можете отправить пользователям одну или несколько ссылок /.auth/login/<provider>, чтобы они вошли в ваше приложение с использованием поставщика по выбору.

Поведение авторизации

На портале Azure можно настроить Службу приложений, используя несколько вариантов поведения в случае, если поступающий запрос не прошел проверку подлинности. Ниже описаны возможные варианты.

Разрешить запросы, не прошедшие проверку подлинности

В этом случае решение об авторизации трафика, не прошедшего проверку подлинности, должно приниматься в коде приложения. Для запросов, прошедших проверку подлинности, служба приложений также передает сведения о проверке подлинности в заголовках HTTP.

Такой вариант обеспечивает большую гибкость в обработке анонимных запросов. Например, он позволяет предоставлять пользователям несколько поставщиков входа. Тем не менее необходимо написать код.

Требовать проверку подлинности

Этот параметр отклоняет направляющийся в приложение трафик, не прошедший проверку подлинности. Такое отклонение может заключаться в перенаправлении в один из настроенных поставщиков удостоверений. В таких случаях клиент браузера перенаправляется в /.auth/login/<provider> для выбранного поставщика. Если анонимный запрос поступает из собственного мобильного приложения, возвращаемый ответ HTTP 401 Unauthorized. Можно также настроить отклонение на возврат ответа HTTP 401 Unauthorized или HTTP 403 Forbidden для всех запросов.

В этом случае в клиентском приложении не нужен код для проверки подлинности. Более точная авторизация, например авторизация для конкретной роли, может выполняться путем проверки утверждений пользователя (см. раздел Access user claims (Доступ к утверждениям пользователя)).

Внимание!

Таким образом, ограниченный доступ применяется ко всем вызовам приложения, что может быть нежелательно для приложений, требующих наличия общедоступной домашней страницы (как во многих одностраничных приложениях).

Примечание

По умолчанию любой пользователь в клиенте Azure AD может запросить токен для вашего приложения из Azure AD. Вы можете настроить приложение в Azure AD, если хотите предоставить доступ к приложению только определенной группе пользователей.

Хранилище токенов

Служба приложений предоставляет встроенное хранилище токенов, которое представляет собой репозиторий токенов, связанных с пользователями ваших веб-приложений, API или собственных мобильных приложений. При включении проверки подлинности с помощью любого поставщика это хранилище токенов немедленно становится доступным для вашего приложения. Если для кода вашего приложения требуется доступ к данным из этих поставщиков от имени пользователя, чтобы:

- опубликовать запись в ленте Facebook прошедшего проверку подлинности пользователя;

- считать корпоративные данные пользователя с помощью API Microsoft Graph;

Как правило, вам необходимо писать код для сбора, хранения и обновления этих токенов в своем приложении. В хранилище токенов при необходимости вы просто извлекаете токены и указываете службе приложений обновить их, если они становятся недопустимыми.

Токены идентификатора, доступа и обновления кэшируются для проверенного сеанса. Они доступны только соответствующему пользователю.

Если вам не нужно использовать токены в приложении, можно отключить хранилище токенов на странице Проверка подлинности и авторизация приложения.

Ведение журнала и трассировка

Если вы включите ведение журнала приложений, вы увидите трассировку проверки подлинности и авторизации непосредственно в файлах журналов. Если появится неожиданная ошибка проверки подлинности, вы можете легко найти все сведения, просмотрев имеющиеся журналы приложений. Если вы включили трассировку неудачно завершенных запросов, вы можете точно определить, какую роль мог выполнять модуль проверки подлинности и авторизации в неудавшемся запросе. Найдите ссылки на модуль с именем EasyAuthModule_32/64 в журналах трассировки.

Дополнительные ресурсы

- Практическое руководство по настройке Службы приложений или приложения «Функции Azure» для использования входа с помощью Azure AD

- Настройка входа и выхода

- Работа с токенами и сеансами OAuth

- Доступ к утверждениям пользователей и приложений

- Конфигурация на основе файлов

Примеры:

- Руководство по добавлению проверки подлинности в веб-приложение, работающее в Службе приложений Azure

- Руководство по сквозной проверке подлинности и авторизации в Службе приложений Azure (Windows или Linux)

- Интеграция .NET Core с EasyAuth Службы приложений Azure (сторонняя)

- Получение проверки подлинности Службы приложений Azure, работающей с использованием .NET Core (сторонняя)